Троянец-вандал для Android форматирует карту памяти и препятствует общению пользователей

На заре становления массового рынка персональных компьютеров большинство вредоносных программ создавалось с целью развлечения или бахвальства, а не для получения материальной выгоды. Однако постепенно интерес вирусописателей все больше смещался в сторону незаконного заработка, и в настоящее время среди огромного числа распространяемых информационных угроз сложно встретить троянца, который создавался бы с иной целью.

Тем интереснее для вирусных аналитиков компании «Доктор Веб» было получить в свое распоряжение такую редкую и необычную угрозу, которая, ко всему прочему, предназначена для работы не на компьютерах, а на смартфонах и планшетах под управлением ОС Android. Вместе с тем, несмотря на всю свою академическую ценность, новая вредоносная программа представляет для пользователей весьма серьезную опасность, т. к. она удаляет все имеющиеся на карте памяти данные, не позволяет прочитать входящие СМС-сообщения, а также мешает нормальному общению в популярных программах-мессенждерах, блокируя их окна.

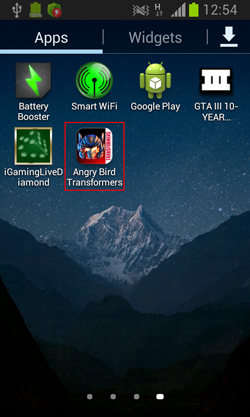

Новый Android-троянец, внесенный в вирусную базу компании «Доктор Веб» под именем Android.Elite.1.origin, является представителем весьма редкого типа вредоносных программ, относящихся к классу программ-вандалов. Такие вредоносные приложения обычно создаются вирусописателями не для получения каких-либо материальных выгод, а для доказательства своих навыков программирования, выражения своей точки зрения на те или иные события, либо с целью развлечения или хулиганства. Очень часто подобные угрозы демонстрируют различные сообщения, портят пользовательские файлы и мешают нормальной работе зараженного оборудования. Именно так и действует новый Android-троянец, который распространяется под видом популярных приложений, таких, например, как игры.

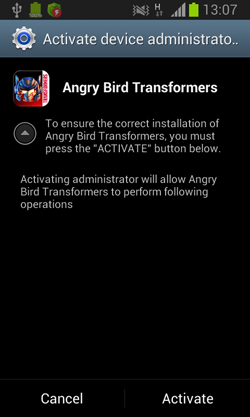

При запуске Android.Elite.1.origin обманным путем пытается получить доступ к функциям администратора мобильного устройства, которые якобы необходимы для завершения корректной установки приложения. В случае успеха троянец приступает к немедленному форматированию подключенной SD-карты, удаляя все хранящиеся на ней данные. После этого вредоносная программа ожидает запуска ряда популярных приложений для общения.

Как только пользователь попытается запустить официальный клиент социальной сети Facebook, программу WhatsApp Messenger, Hangouts, либо стандартное системное приложение для работы с СМС-сообщениями, Android.Elite.1.origin блокирует их активное окно, демонстрируя на экране изображение с текстом OBEY or Be HACKED. При этом данная блокировка сохраняется только для указанных программ и не распространяется на прочие приложения или операционную систему в целом.

Чтобы еще больше ограничить доступ пользователя к инструментам «мобильного» общения, троянец препятствует прочтению всех вновь поступающих СМС-сообщений, для чего скрывает от своей жертвы все оповещения о новых СМС. В то же время сами сообщения сохраняются и заботливо помещаются в раздел «Входящие», который, впрочем, остается недоступным из-за действующей блокировки.

Помимо форматирования SD-карты и частичной блокировки средств коммуникации, Android.Elite.1.origin с периодичностью в 5 секунд рассылает по всем найденным в телефонной книге контактам СМС со следующим текстом:

HEY. [имя контакта] Elite has hacked you.Obey or be hacked.

Кроме того, похожий текст отправляется в ответ на все входящие СМС, поступившие с действующих мобильных номеров других пользователей:

Elite has hacked you.Obey or be hacked.

Таким образом, счет мобильного телефона большинства пострадавших владельцев зараженных мобильных устройств может быть опустошен за считанные минуты и даже секунды.

Специалисты компании «Доктор Веб» не рекомендуют пользователям загружать приложения из сомнительных источников. Предоставлять доступ подобным приложениям к правам администратора мобильного устройства также не рекомендуется во избежание порчи файлов или иных негативных последствий. Запись для детектирования троянца Android.Elite.1.origin внесена в вирусную базу, поэтому пользователи антивируса Dr.Web для Android и Dr.Web для Android Light надежно защищены от его атак.

Додати коментар Скасувати відповідь

Читайте також

Анатомия и функционирование компьютерных вирусов История появления вирусов

Компьютерный вирус (КВ) – это самовоспроизводящаяся программа, производящая несанкционированные действия.

КВ – результат взаимодействия трех направлений:

- разработка самовоспроизводящихся программ;

- создание программ, повреждающих или уничтожающих другие программы;

- разработка и освоение массового производства дешевых и мощных ПК.

Идея создания самовоспроизводящихся программ берет свое начало из работ по созданию самовоспроизводящихся механизмов, метод создания которых в 1951 году предложил Джон фон Нейман. Для того чтобы самовоспроизводящиеся программы могли успешно размножаться, им необходимо определенное “жизненное пространство”– некоторое критическое количество ПК и соответствующий уровень информационных потоков между ними. В 1987 году количество ПК достигло нескольких миллионов, тогда и произошла первая эпидемия. Пакистанский вирус был написан для наказания американских туристов, покупавших в Пакистане незаконные копии программ. Вторым историческим предшественником КВ можно считать программы-вандалы и троянские программы. Они содержат скрытый модуль, выполняющий несанкционированные действия. Программы-вандалы обычно выполняют или имитируют выполнение какой-нибудь полезной или экзотической функции. При этом в качестве побочного эффекта они стирают файлы, разрушают каталоги, форматируют диск и т.д. Чтобы привлечь пользователей, троянская программа-вандал часто маскируется под новую версию какого-нибудь известного программного продукта. Толчком к появлению программ-вандалов послужило появление первых компьютерных сетей. При этом автор подсовывает программу в несколько BBS(доска объявлений), пользователи которых затем“попадаются на удочку”. В качестве примера троянской программы-вандала можно привести программу“Сюрприз”. Написанная на Бейсике, она исполняла командуDEL*.*, затем выдавала на экран сообщение“Surprise!”.И таких простых и злобных программ написано немало. Иногда в качестве самостоятельной разновидности троянских программ-вандалов выделяют так называемые логические мины – скрытые модули, встроенные в ранее разработанную и широко используемую программу. Этот модуль является безвредным до определенного события, при наступлении которого он срабатывает. Подобные программы иногда используются уволенными или обиженными сотрудниками. В истории отечественного программирования был довольно “громкий” случай компьютерного саботажа. В начале 80-х годов газеты сообщили о программисте, который перед увольнением встроил в программу, управлявшую главным конвейером ГАЗа,“мину”, которая через некоторое время привела к остановке конвейера. Программы, обеспечивающие вход в систему или получение привилегированной функции (режима работы) в обход существующей системы полномочий, называют люками (back door). Троянские программы могут также использоваться в целях разведки, например, программы для угадывания паролей. Самой нашумевшей историей, связанной с распространением троянской программы, был случай, получивший название AIDS Information Trojan– троянская программа в составе базы данных по СПИДу. В конце 1989 года программа, записанная на дискете, была разослана злоумышленником в 20 тыс. медицинских организаций. Программа действительно выдавала нужную информацию, а через некоторое время вся информация на винчестере была перекодирована, и на экране появлялось требование заплатить деньги. Автор был арестован через три месяца. Формально, компьютерным вирусом называется программа, которая может заражать другие программы путем включения в них своей, возможно модифицированной копии, причем последняя сохраняет возможность к дальнейшему размножению. Программа, зараженная вирусом, может рассматриваться как автоматически созданная троянская программа. Зараженные программы передаются через дискеты или по сети на другие компьютеры. Так и возникает эпидемия. Упрощенно процесс заражения вирусом программных файлов вирусом можно представит следующим образом. Код зараженной программы обычно изменен таким образом, чтобы вирус получил управление первым, до начала работы программы-вирусоносителя. П Команда перехода ри передаче управления вирусу он каким-то способом находит новую программу и выполняет вставку собственной копии в начало или конец этой обычно еще не зараженной программы. Если вирус дописывается в конец программы, то он корректирует код программы, чтобы получить управление первым.

Тело вируса Тело вируса |

Начало программы | |

| Программа | Тело вируса | Программа |

| Конец программы | ||

| Тело вируса |

После отработки своего тела передает управление программе-вирусоносителю, и та нормально выполняет свои функции.

Какие вирусы угрожают вашему компьютеру

Интернет часто сравнивают с морем или океаном, а само времяпрепровождение в нем зовут серфингом. И, как в любом океане, в интернете водятся свои акулы и другие подводные чудовища. Это вирусы – очень разные, опасные и непредсказуемые. Они могут поставить под угрозу как минимум работоспособность вашего компьютера, как максимум – безопасность ваших личных данных.

В этой статье мы расскажем о некоторых самых распространенных типах вирусных программ, которые можно встретить на просторах интернета.

Различные шпионские программы

Пожалуй, это наиболее популярный тип вирусов, основной смысл которых – похитить ваши данные. В первую очередь среди этих данных – логины и пароли от различных сайтов, социальных сетей, электронной почты, получение доступа к Скайпу, Вотсаппу или другим мессенджерам. Впоследствии все эти данные могут использоваться практически как угодно – от рассылок друзьям с просьбами и требованиями передачи денег, до шантажа и вымогательства лично у вас.

Вирусы типа DownLoader

Это тип вирусных программ, которые выступают своеобразными посредниками между вашим компьютером и другими вирусными программами. Они их загружают, при этом обходя защиту установленных на вашем компьютере антивирусных программ. Их главная опасность состоит в том, что по такому «каналу» может поступать практически неограниченное количество вредоносного ПО, а бороться с таким его потоком крайне трудно.

Вирусы типа WinLocker

Этот тип вредоносных программ наиболее сильно ощущается при пользовании компьютером. Он блокирует нормальное функционирование вашего компьютера, а за разблокировку требует перевести денежные суммы. Классическое вымогательство, которое особенно неприятно для тех, кто пользуется компьютером не один, а со всей семьей. Это могут быть навязчивые всплывающие окна, неприятные звуки, перекрывающие весь экран баннеры с картинками непристойного содержания.

Crypted Virus, или вирус-шифровальщик

Это один из самых неприятных вирусов, который шифрует данные на вашем компьютере, превращая его в предмет, которым невозможно нормально пользоваться. Подводный камень состоит в том, что даже если вы пойдете на уступки киберпреступникам, выплатите определенную сумму, все равно есть достаточно высокий риск навсегда потерять данные с вашего компьютера.

Вирусы-майнеры, или Miner Virus

Такой вирус сложно с чем-то спутать, ведь он направлен конкретно на замедление работы вашего компьютера. Злоумышленники используют их для майнинга, или производства криптовалюты. Ваш компьютер начинает жестоко тормозить, простейшие программы не работают без сбоев. В последнее время активно появляются даже на мобильных устройствах и планшетных компьютерах с операционной системой Android.

По своему действию он напоминает тропических паразитов под названием кордицепс однобокий, которые проникают в мозг муравья и заставляют его выполнять все подаваемые паразитом команды. Так и ботнет, попавший в ваш компьютер, превращает последний в инструмент в руках злоумышленника. Подобного рода программы могут использоваться и во благо – когда вы сами добровольно предоставляете доступ к своему ПК с целью переустановить операционную систему или выполнить другие манипуляции. Однако вирусный ботнет обычно используют не для таких благородных целей – посредством него похищают данные, организовывают вредоносные рассылки, подбирают пароли от соцсетей. Также это позволяет хакеру копаться в ваших файлах, самостоятельно включать веб-камеру, иным образом собирать на вас компромат в целях шантажа.

Также этот метод применяют для намеренной перегрузки ресурсов конкурентов, когда при помощи ботнета заваливают запросами один сайт со множества устройств.

Вирусы-вандалы

В наше время они используются не слишком часто, однако очень опасны и однозначно заслуживают упоминания. В отличие от всех предыдущих, более «тонких» вирусов, которые предназначены для того чтобы финансово манипулировать вами, либо тайно похитить данные или деньги, вирусы-вандалы имеют только одну цель – разрушение, бессмысленное и беспощадное. Они предназначены для стирания и полного уничтожения каких-либо определенных, либо всех данных. Очень часто они выступают в виде вирусов-шифровальщиков.

Вирусы-руткиты

Это очень хитрый вирус, которые зачастую не видят антивирусные программы. Он позволяет скрывать код вируса, а предназначен он для все тех же целей – похищение данных, управление файлами, подбор паролей, загрузка других вирусных программ.

Как вирусы могут попадать на ваш компьютер

Это были основные типы вирусов, которые в настоящее время могут оказаться на вашем ПК. Разумеется, хакеры постоянно совершенствуют свои технологии, и зачастую являются не менее компетентными программистами, чем сотрудники производителей антивирусного ПО.

Теперь скажем пару слов о том, как же эти вредоносные программы могут оказаться на вашем компьютере. Основные причины заражения – это:

- Уязвимости в браузере. Регулярно обновлять браузер – один из важных пунктов противодействия хакерским атакам. Зачастую браузеры даже сами выступают в качестве антивирусов, заранее предупреждая вас в поисковике о возможности заполучить на том или ином сайте вредоносные программы.

- Невнимательность и доверчивость самих пользователей. Никогда нельзя упускать из виду человеческий фактор, а ведь именно он очень часто выступает причиной заражения компьютера. Основные ошибки – это посещение непроверенных сайтов, скачивание файлов с сомнительных источников, в особенности это касается различных программ, скачанных с торрент-трекеров.

- Использование непроверенных флеш-карт, дисков и других физических съемных носителей. Какие бы данные вы ни получали с флеш-карты, даже от самого проверенного источника, обязательно проверяйте носитель при помощи антивируса.

Берегите свой компьютер, доверяйте только надежным провайдерам и всегда пользуйтесь антивирусным программным обеспечением.

При подготовке материала использовались источники:

https://hi-tech.ua/press_releases/troyanets-vandal-dlya-android-formatiruet-kartu-pamyati-i-prepyatstvuet-obshheniyu-polzovateley/

https://studfile.net/preview/955963/

https://vc.ru/u/808149-bezlimit-v-dom/265564-kakie-virusy-ugrozhayut-vashemu-kompyuteru

Онлайн Радио 24

Онлайн Радио 24