Защитник Windows 10 может обнаруживать бэкдоры в инструментах специальных возможностей

Защитник Windows 10 получил возможность обнаруживать взломы и несанкционированное использование в качестве бэкдора средств специальных возможностей операционной системы, таких как sethc.exe или utilman.exe

Обычно такие взломы осуществляются с помощью параметра debugger для ключа Image File Execution Options.

В техническом смысле, ключ реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options позволяет добавлять инструменты отладки к программе, которые автоматически запускаются при запуске приложения. Обычно данная возможность позволяет разработчикам упростить процесс отладки приложения.

Для этого нужно задать параметр “debugger” в ключе “Image File Execution Options” (IFEO), указав название и путь до отладчика. В примере ниже мы назначили программу Notepad2.exe отладчиком для Notepad.exe. Это приведет к тому, что Notepad2.exe будет запускаться каждый раз, когда открывается Notepad.exe.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe "debugger"="d:\notepad2\notepad2.exe /z"

Хотя данная функция была первоначально создана для получения отладочной информации, она часто используется для других целей. Например, если вы хотите заменить Notepad.exe на другую программу, например Notepad2, то можете воспользоваться примером выше. Другим примером использования данного ключа является замена Диспетчера задач (Taskmgr.exe) на Process Explorer.

К сожалению, данный ключ представляет интерес и для разработчиков вредоносного ПО, в частности с целью настройки бэкдоров. Ключ IFEO может создаваться вредоносной программой, которая будет запускаться каждый раз, когда пользователь начинает работу с другой надежной программой. Затем зловред запустит исходную безопасную программу, и жертва атаки не заметит ничего необычного.

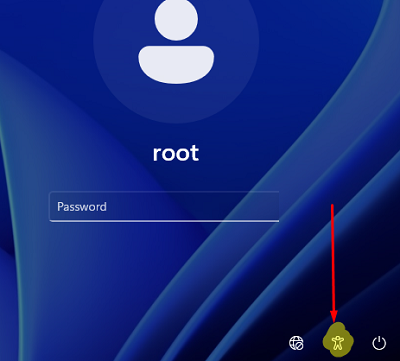

Image File Execution Options может использоваться для установки бэкдоров в системе, которые можно запустить напрямую с экрана блокировки Windows. Некоторые программы из категории специальных возможностей, в частности Sticky Keys (sethc.exe), можно запустить прямо с экрана блокировки, 5 раз нажав Shift, а Utility Manager (utilman.exe) вызывается с помощью горячих клавиш Windows+U.

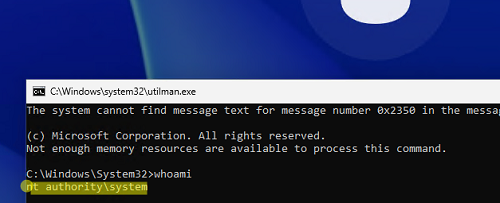

Создав ключ IFEO для данных программ и установив C:\Windows\System32\cmd.exe в качестве отладчика, вы получите вполне жизнеспособный бэкдор, который можно легко открыть с экрана блокировки:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe "debugger"="c:\windows\system32\cmd.exe"

Пользователю останется 5 раз нажать Shift на экране блокировки, и откроется командная строка. Также будет иметь место эскалация привилегий, так как командная строка в этом случае будет обладать правами администратора, что позволит злоумышленнику получить полный контроль над компьютером жертвы.

Командная строка бэкдора открыта с помощью залипания клавиш

Чтобы защитить пользователей Windows от данных видов атак, Защитник Windows 10 теперь научился обнаруживать ключи IFEO, которые созданы для закрепления отладчиков cmd.exe или taskmgr.exe к инструментам специальных возможностей, доступных с экрана блокировки.

Данные типы атак будут идентифицироваться как Win32/AccessibilityEscalation. В случае их обнаружения, Защитник Windows автоматически удалит конфликтующий отладчик из ключа реестра. Данный тип обнаружения можно спровоцировать при добавлении средства отладки C:\Windows\System32\cmd.exe к IFEO ключу sethc.exe.

Обнаружение Win32/AccessibilityEscalation в Защитнике Windows 10

В тестах Защитник Windows выполнял мониторинг следующих программ на предмет отладчиков, которые могут использоваться в качестве бэкдоров.

- Переключение дисплеев: C:\Windows\System32\DisplaySwitch.exe

- Экранная клавиатура: C:\Windows\System32\osk.exe

- Экранная лупа: C:\Windows\System32\Magnify.exe

- Экранный диктор: C:\Windows\System32\Narrator.exe

- Горячие клавиши специальных возможностей (залипание клавиш): C:\Windows\System32\sethc.exe

- Менеджер утилит: C:\Windows\System32\utilman.exe

Дальнейшие испытания показали, что обнаружение происходит, если к вышеуказанным программам приписываются следующие инструменты отладки:

с:\windows\system32\cmd.exe c:\windows\system32\taskmgr.exe c:\windows\cmd.exe

Проведенный тест не является исчерпывающим. Скорее всего, другие программы и отладчики также могут спровоцировать обнаружение Защитника Windows.

Простой метод восстановления забытого пароля в Windows 7

Рекомендуем почитать:

Xakep #292. Flipper Zero

- Содержание выпуска

- Подписка на «Хакер» -60%

В хакерском сообществе пользуется популярностью метод эскалации привилегий в Windows 7, Windows 8 и Windows Server 2008 R2 путём вызова системного шелла перед авторизацией в Windows.

Метод очень простой: нужно предварительно заменить в системе файл sethc.exe на файл cmd.exe .

copy /y c:\windows\system32\cmd.exe c:\windows\system32\sethc.exe

Тогда при пятикратном нажатии Shift перед авторизацией в Windows запускается системная оболочка, в которой можно спокойно выполнять любые команды. Данный метод может быть полезен злоумышленнику, который получил физический доступ к чужому компьютеру и хочет поработать с правами администратора.

Как вариант, способ можно использовать для смены забытого пароля в системе Windows 7. Заменить файлы в системе можно без авторизации в Windows, если примонтировать диск c Windows к Linux-системе.

cp /mnt/sda3/Windows/System32/cmd.exe /mnt/sda3/Windows/System32/sethc.exe

Функция залипания клавиш (Sticky Keys) предназначена для пользователей, которым трудно нажимать две клавиши одновременно. Для активации этой функции нужно пять раз нажать Shift, тогда запускается соответствующий файл sethc.exe . Это действует даже до того, как пользователь ввёл пароль в Windows. Если заменить этот файл на cmd.exe , то запустится шелл с правами администратора.

Как сбросить пароль локального администратора в Windows?

07.12.2022

itpro

Windows 10, Windows 11, Windows Server 2019, Windows Server 2022

комментариев 100

Может случится, что вы забыли пароль для входа в Windows и не можете войти в компьютер. В этой статье мы покажем, как сбросить пароль учетной записи локального администратора в Windows 10/11 и Windows Server 2022/2019/2016 с помощью установочной USB флешки с Windows.

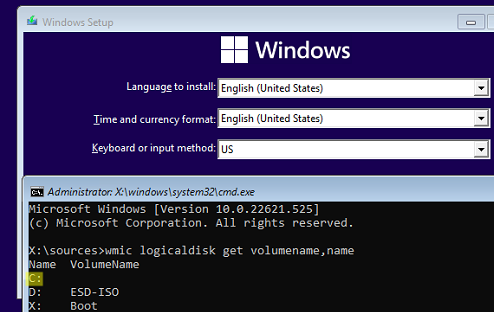

Для сброса пароль локального администратора вам понадобится любой установочный образ с Windows 10 или 11. Проще всего создать загрузочную USB флешку с Windows с помощью утилиты Media Creation Tool, или воспользуйтесь утилитой rufus для записи скачанного ISO образа Windows на USB флешку.

-

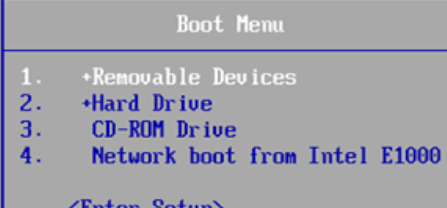

При загрузке компьютера войдите в настройки BIOS/UEFI и выберите вашу USB флешку в качестве первичного загрузочного устройства. Для этого нужно при загрузке нажать клавишу F1 , F2 или Del (в зависимости от модели оборудования), найти пункт Boot Order/Boot Device Priority (название пунктов меню и внешний вид зависит от производителя и версии/прошивки BIOS/UEFI компьютера), и выбрать вашу USB флешку (Removable drive) в качестве первого загрузочного устройства;

Если ваш системный диск зашифрован с помощью Bitlocker, и у вас есть пароль для расшифровки, вам нужно сначала расшифровать диск manage-bde -unlock С: -pw . И только после этого нужно сбросить пароль пользователя.

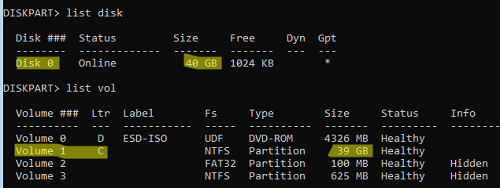

Также вы можете идентифицировать диски и назначенные им буквы разделов в среде WinPE с помощью утилиты diskpart. Выполните последовательно команды: diskpart -> list disk (выведет список доступных жестких дисков) -> list vol (вывести список раздеолв и назначенные им буквы диски. В нашем примере на компьютере только один диск Disk 0 с GPT разметкой. На нем находится три раздела: системный раздел EFI (с файловой системой FAT32, который содержит загрузчик EFI для Windows), раздел восстановления (Recovery, со средой восстановления Win RE) и основой раздел с файловой системой NTFS и размером 39Гб (разделу назначена буква диска C).

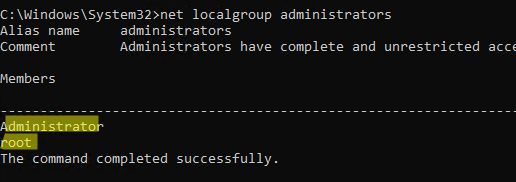

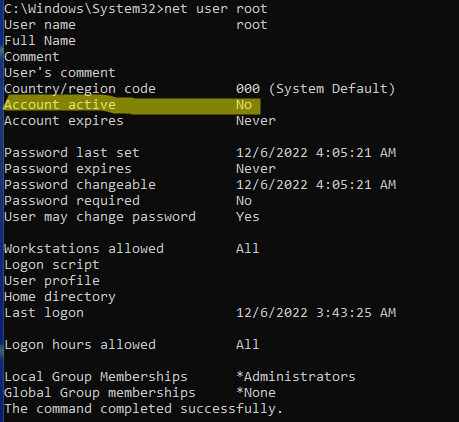

Выведите на компьютере список учетных записей с правами администратора:

net localgroup administrators

В русской версии Windows в этой и последующих командах нужно заменить название группы Administrators на Администраторы.

В нашем примере в группе два пользователя. Вы можете сбросить пароль любого из этих пользователей, чтобы войти в Windows.

Если данная группа пустая, значит нужно назначить права администратору любому из пользователей Windows. Выведите список всех пользователей: net userЧтобы добавить пользователя user1 в группу локальных администраторов, выполните команду: net localgroup administrators user1 /add Если на компьютере отсутствуют другие пользователи, кроме встроенной учетной записи Administrator, нужно сбросить пароль этого пользователя.

Если на вашем компьютере используется учетная запись Microsoft, вы можете сбросить ее пароль через _https://account.live.com/password/reset. Если восстановить пароль таким образом не удается, вам нужно включить локальную учетную запись Administrator, сбросить ее пароли и войти под ней. В дальнейшем рекомендуем вам создать отдельного локального пользователя с правами администратора, или добавить нового пользователя с облачной учетной записью Microsoft.

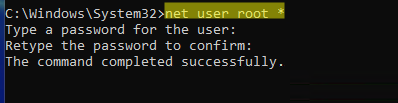

Чтобы сбросить пароль пользователя (в нашем примере он называется root), выполните команду:

net user root * Задайте новый пароль и подтвердите его (новый пароль должен соответствовать вашей политике паролей в Windows);

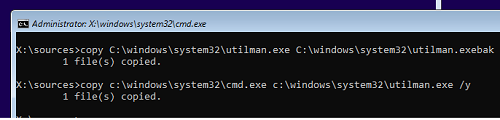

copy c:\windows\system32\utilman.exebak c:\windows\system32\utilman.exe /y

Извлеките флешку, перезагрузите компьютер;

Если при входе пользователя появляется ошибка Этот метод входа запрещено использовать для входа в Windows, значит на компьютере включена соответствующая групповая политика. Вы можете отключить ее с помощью редактора локальной GPO (gpedit.msc). Эту консоль также можно запустить из командной строки на экране входа в Windows.

В данном примере мы показали, как сбросить пароль с помощью подмены файла utilman.exe. Этот же способ подмены файлы применим и для исполняемого файла sethc.exe . Если вы заменили sethc.exe на cmd.exe, для вызова командной строки на экране входа в Windows достаточно 5 раз нажать клавишу Shift (срабатывает режим залипания и вызывается исполняемый файл sethc.exe).

После сброса пароля пользователя вам будут доступны все файлы в профиле, программы и настройки, сохраненные пароли в диспетчере учетных записей Windows и все другие данные, доступные под пользователем (обратите внимание, что вы можете потерять доступ к файлам, зашифрованным EFS).

Обратите внимание, что если ваш компьютер добавлен в домен Active Directory, то на него могут действовать различные настройки через доменные групповые политики (GPO). В целях безопасности администраторы домена могут назначить на компьютеры специальные политики, которые, например отключают все локальные учетные записи, удаляют локальных пользователей из группы администраторов, или автоматически меняют пароль встроенной учетной записи администратора (через LAPS). Если вам нужно сбросить пароль администратора на таком компьютере, вам сначала нужно сбросить локальные политики и кэш GPO, и затем отключить компьютер от сети. Только после этого вы сможете войти в Windows под локальным админом с новым паролем.

При подготовке материала использовались источники:

https://www.comss.ru/page.php?id=5599

https://xakep.ru/2012/05/30/58771/

https://winitpro.ru/index.php/2022/12/07/sbros-parolya-v-windows/

Онлайн Радио 24

Онлайн Радио 24