Под колпаком

Воронежская кибердружина поищет опасный контент в соцсетях.

Команда IT-специалистов одного из университетов разработала сразу несколько программ, помогающих отслеживать и отсеивать виртуальные угрозы.

Как сохранить пароли от личных аккаунтов в тайне от злоумышленников – этим вопросом сейчас задаётся каждый интернет-пользователь. А вот уберечь их самих от деструктивного контента – задача посложнее. Решить её попробовали аспиранты технического университета. Они разработали программу, которая автоматически сканирует интернет-каналы, и составляет реестр «опасных» материалов.

SIB – VRN.RU – уже сейчас этот ресурс может использовать каждый. Участники кибер-дружины отсеивают все фото, видео материалы, картинки и даже посты в личных аккаунтах. Работает сайт пару месяцев, за это время его удалось вывить более 500 объектов деструктивного контента. А совсем скоро возможности портала расширят новой программой.

– Программа измерения параметров вовлечённости аудитории в содержание конкретного контента – количество лайков, репостов в единицу времени существования этого контента, реестр деструктивного контента будет не только скриншот соответствующего контента, но и характеристики его во времени – с начала его появления и до момента угасания к нему интереса, – пояснил заведующий кафедрой систем информационной безопасности ВГТУ Александр Остапенко.

Мониторят кибер-дружинники сразу 4 социальные сети. Следить за ними сложно – метрики и интерфейсы сайтов очень изменчивы. Пока что самое «популярное» злокачественное направление среди молодёжи – это критика власти, оценка действия политиков, побуждающая к агрессивным действиям.

В помощь кибер-дружине, аспиранты университета разработали также Модель регионального интернет-пользователя, или проще говоря – его электронный портрет. Здесь каждый житель региона может дополнить общую картину, заполнив анкету и оставив информацию о своей личной интернет-активности.

Создатели модели уже опросили более 10 тыс. жителей города и области. В анкете – 25 вопросов, возраст респондентов – от 12 лет, в опросе участвовали все группы – от студентов до пенсионеров. Чтобы собрать максимально объективные данные, разработали даже специальный алгоритм выявления нечестных ответов.

– Нужно смотреть конкретно по районам, потому что по разным срезам он очень разнится. Студенты, учащиеся в возрасте от 17 лет проводят в интернет порядка 6 – 8 часов, и картина крайне удручающая, можно увидеть, что их не заботят проблемы информационной безопасности, о том, что творится в мире. В основном интересует развлекательный контент. Естественно, люди в возрасте – там картина другая, – рассказал аспирант кафедры систем информационной безопасности ВГТУ Евгения Шварцкопф.

В будущем в университете планируют разработать программу уничтожения опасного контента, а также приложения для смартфонов. Сейчас кибер-дружинники просвещают школьников – категорию пользователей, наиболее подверженную влиянию. А также помогают правоохранительным органам блюсти интернет-безопасность в регионе.

Кот под колпаком. Часть 1

В своей работе мы активно используем hashcat, но нам стало не хватать в этом продукте некоторых функций. Например: возможность отправки уведомлений, наличие единого интерфейса к управлению взломом хешей, удобного хранения “взломанных” хешей (через некоторое время смотреть в hashcat.potfile становится больно глазам). В некоторых ситуациях необходимо выполнять параллельный взлом хешей, то есть распределить задачи взлома между несколькими хостами.

В данном цикле статей мы хотим поделиться своими “находками” по теме интерфейсов управления и/или распределенного запуска программы hashcat, хранению статистики по “взломанным” хешам. В первой части рассмотрим некоторые существующие решения, далее подробнее рассмотрим продукт Hashtopolis.

В общем если тема вам близка — просим “под кат” и в комментарии.

Поговорим о котах

Немного о самом hashcat (хешкэт)

Hashcat — это, по словам создателей, самый быстрый в мире инструмент для восстановления паролей. Версии доступны для Linux, macOS и Windows, и могут быть представлены в вариантах на базе CPU или GPU.

Hashcat получил свою популярность благодаря найденным его создателем недостаткам в других программах, использующих шифрование данных. На данный момент Hashcat активно используется для подбора WPA/WPA2 паролей, взлома паролей от документов MS Office, PDF, 7-Zip, RAR, TrueCrypt.

Что за взлом хэшей такой?

На сегодняшний день самым распространенным способом аутентификации остается «аутентификация по паролю». Пользователь (или «процесс») в том или ином виде передает пароль на проверку целевой системе, где происходит сравнение полученных данных и того представления, что хранится в системе. Например, в случае дайджест-аутентификации пароль не предаётся и не хранится в открытом виде, а с помощью криптографии происходит преобразование некоторого идентификатора сессии наложением хеш значения пароля. На целевой системе выполняется похожая процедура, и если результаты двух операций совпадают — аутентификация считается пройденной, генерируется авторизационный cookie, или TGT, или что-то еще.

Механизм аутентификации в Web’е кратко изложен тут: https://habr.com/ru/post/28534/, а подробно здесь: https://habr.com/ru/company/dataart/blog/262817/

Перед исследователем безопасности (или аудитором) возникает другая задача — пароли подобрать/угадать, перехватить или обойти аутентификацию.

В случае атак на пароли, можно провести разделение на две категории (а всё остальное в третью, например атака «подсматривание за вводом пользователя»):

- online-атаки: множественные попытки аутентификации путем подбора пароля, что может «наделать много шума» или вызвать блокировку учетных записей. Это похоже на «ковыряние» отмычками в замочной скважине — хозяева могут полицию вызвать, а то и травмы нанести;

- offline-атаки: атакующему удалось получить хеши, и более целевая система не требуется для подбора пароля, весь процесс проходит на стороне атакующего. Как если бы удалось получить «слепок» замка и «ковырять» вдали от охраняемой двери.

Большинство атак на пароли и хэши можно разделить на:

- «словарные» (англ. «dictionary», «wordlist»)

- «в лоб» (или «брутфорс» от англ. «bruteforce», т.е. «грубая сила»)

- «гибридные» (словарь + некоторая маска для брутфорса)

В результате поисков в сети готовых «интерфейсов» для работы с hashcat мы наткнулись на следующие решения:

- Hashpass

- Hashview

- Hashtopolis

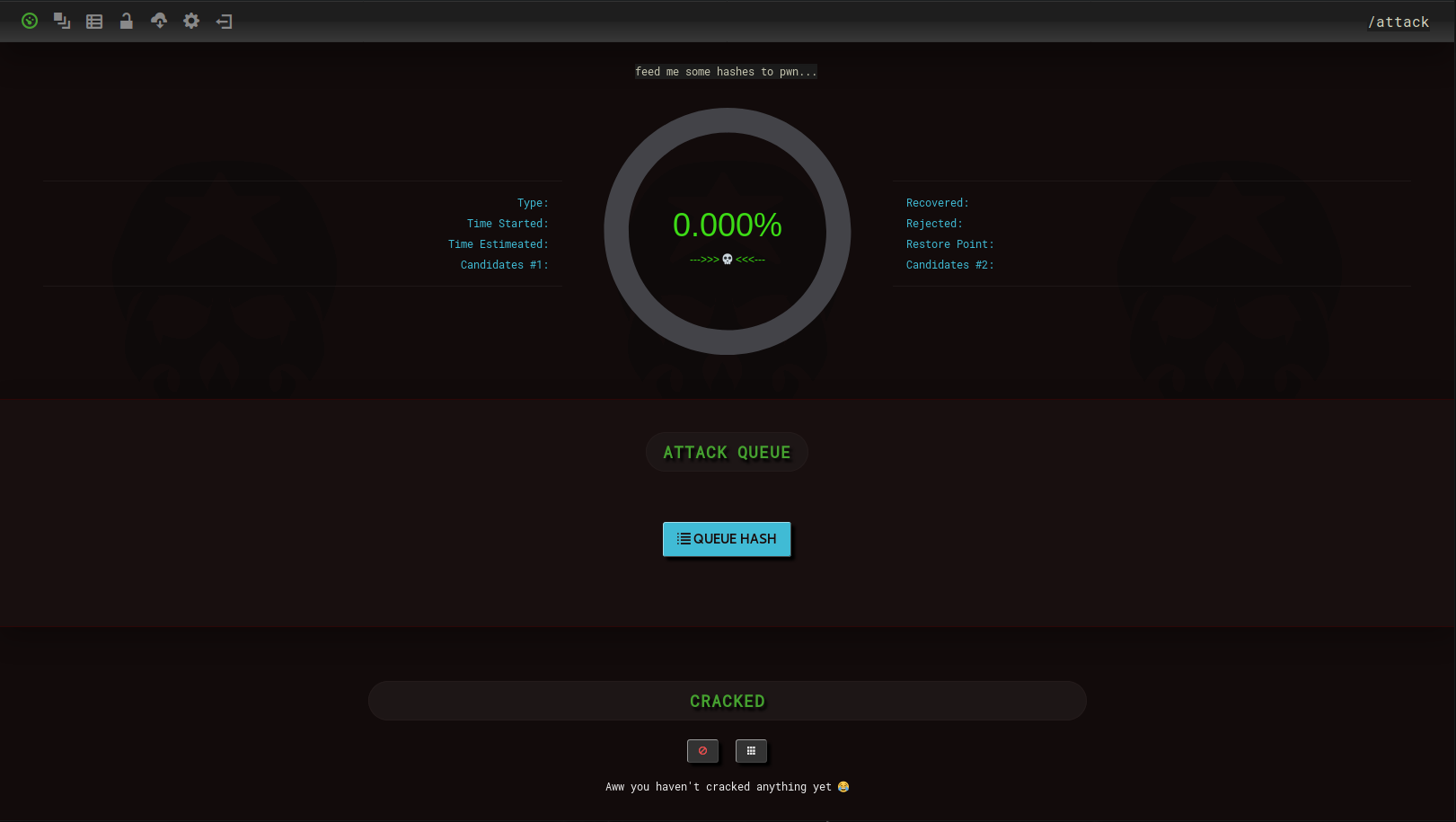

Начнем обзор с Hashpass. Он заинтересовал богатством функций (на первый взгляд): очередь хэшей на взлом, визуализация на глобальной карте пойманных WPA-handshake’ов, С2С для «шпионских» малинок, поддержка SMS информирования, красивые обои занятный интерфейс с визуализацией. Панель статуса задания в Hashpass выглядит вот так:

При погружении в описание проекта на GitHub обнаружилось, что для распределенного взлома хешей «dj-zombie» разработал отдельный проект Hive. Найти актуальной информации об этом проекте нам не удалось. Т.е. «из коробки» получить «дирижерскую палочку» для параллельного взлома на нескольких хостах нельзя. В качестве stand-alone решения Hashpass весьма интересен, а учитывая связанный с ним проект Rotten Pi — на Hashpass определенно стоит обратить внимание.

На этом знакомство с Hashpass завершилось, возможно мы вернёмся к его подробному обзору в цикле статей.

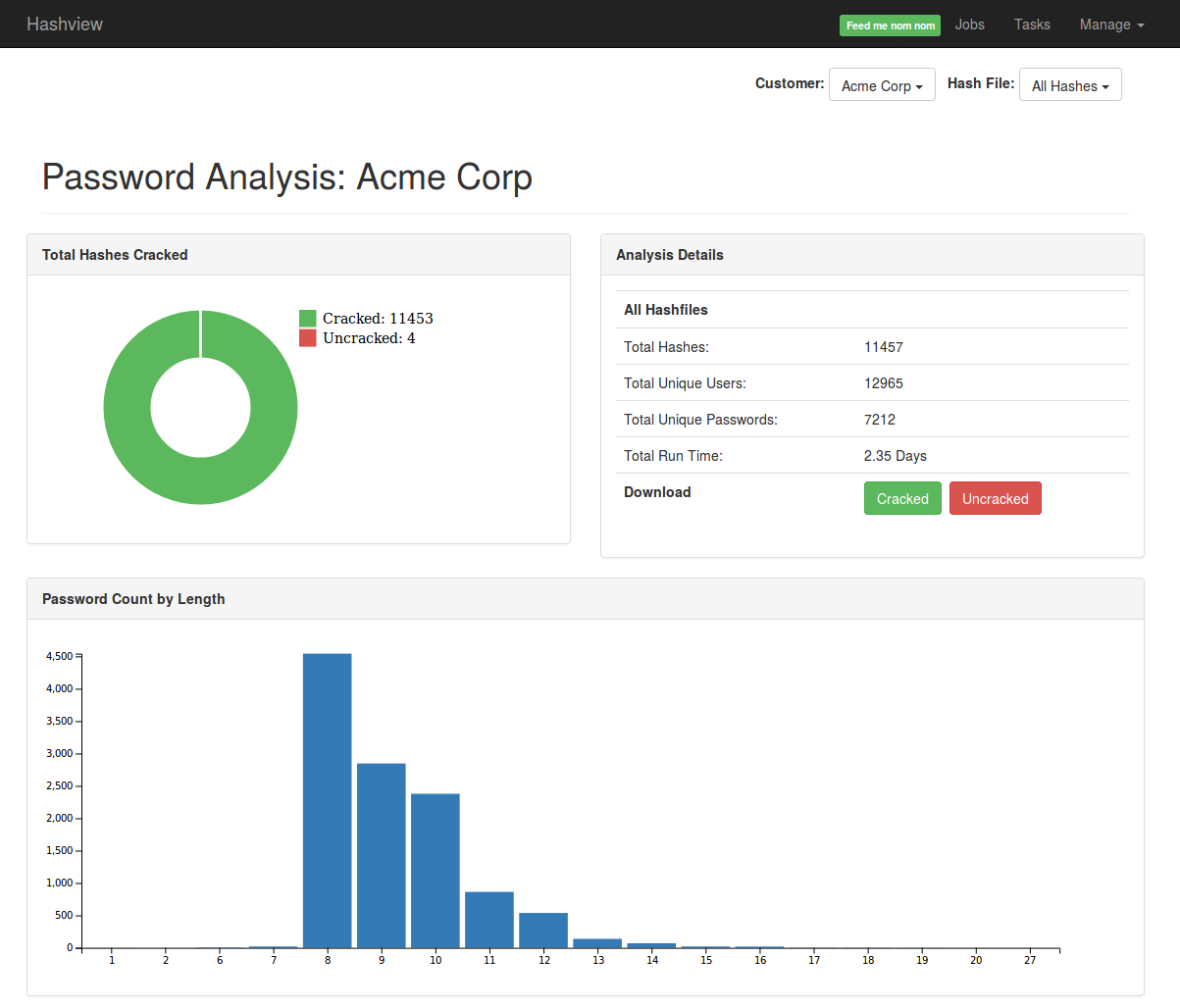

Проект Hashview не уступает своему собрату Hashpass по богатству функционала, а подход к «визуальной составляющей» интерфейса, как нам кажется, реализован лучше.

Пример экрана статистики:

Вот что может предложить Hashview:

- Совместная работа — в приложении поддерживается создание отдельных аккаунтов и распределение ролей

- Поддержка OTP (One Time Password) для аутентификации пользователей

- Прямой доступ к командному интерфейсу hashcat инстанса

- Создание очередей задач по взлому хешей

- Уведомления на электронную почту о событиях

- Поиск по внутренней базе данных хешей, имени пользователя, паролю

- Визуализация метрик и система создания отчетов

А теперь о «минусах»:

- Проект официально поддерживает hashcat 4.x, о поддержке 5й версии неизвестно (есть тикет https://github.com/hashview/hashview/issues/448)

- Поддержка агентов официально всё еще в «Alpha» версии, а в нашем случае важна поддержка агентов Windows (https://github.com/hashview/hashview/wiki/04-Distributed-Cracking)

Мы решили отложить Hashview на одну полочку с Hashpass и перейти к следующему проекту.

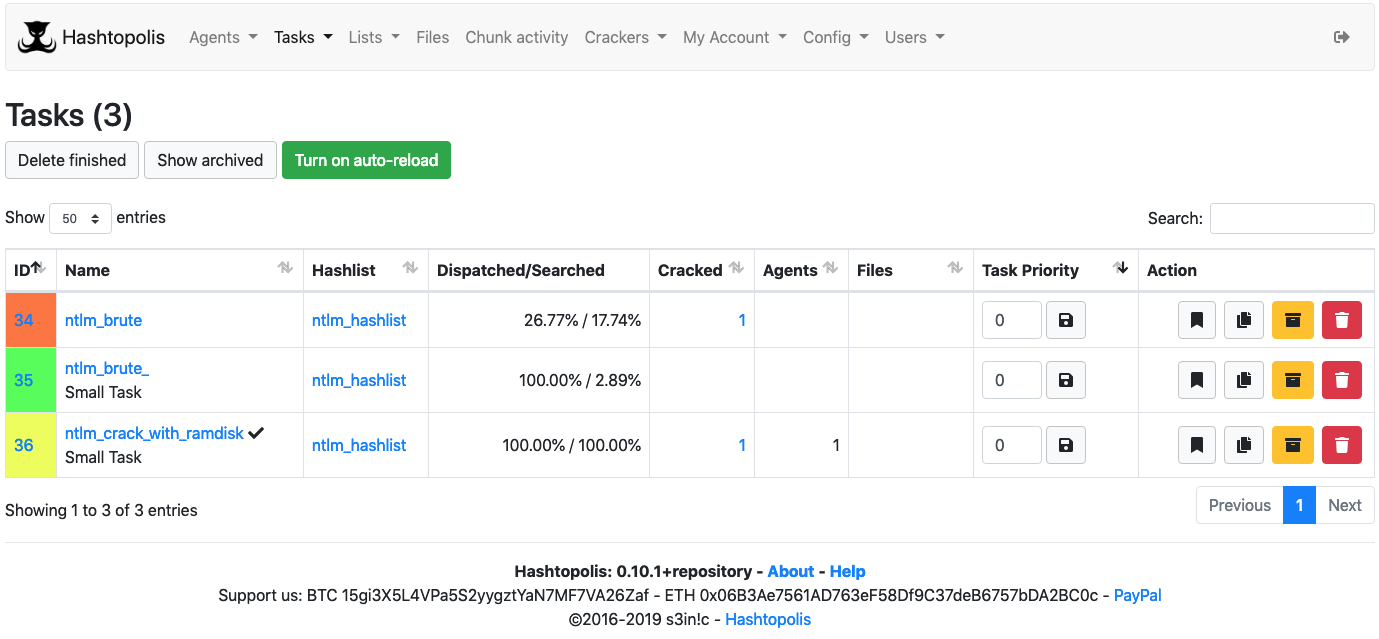

Hashtopolis увидел свет в 2016 году как развитие «обертки» для hashcat — Hashtopus (https://github.com/curlyboi/hashtopus). Вначале он назывался «Hashtopussy», но по соображениям «политкорректности» был переименован в «Hashtopolis». Официальная страничка проекта: https://hashtopolis.org. По сути это форум, на котором можно по крупицам собрать полезную информацию о продукте. Также был найден канал на Discord: https://discord.gg/S2NTxbz

Возможности и особенности Hashtopolis:

- «Легко + удобно» установить и использовать сервер/агенты

- Доступ из любого места через веб-интерфейс

- Адаптивность серверной части с распространенными конфигурациями веб-хостинга

- Автономные агенты на контролируемых crack-станциях

- Управление файлами словарей и правил

- Автообновление Hashtopolis and Hashcat

- Взламывание нескольких хеш-списков одного и того же типа, как если бы они были одним списком

- Единый файл для запуска агента в Windows, Linux и OS X

- Файлы и хэши, помеченные как «секретные»(secret), распространяются только агентам, помеченным как «доверенные» (trusted)

- Множество параметров импорта и экспорта данных

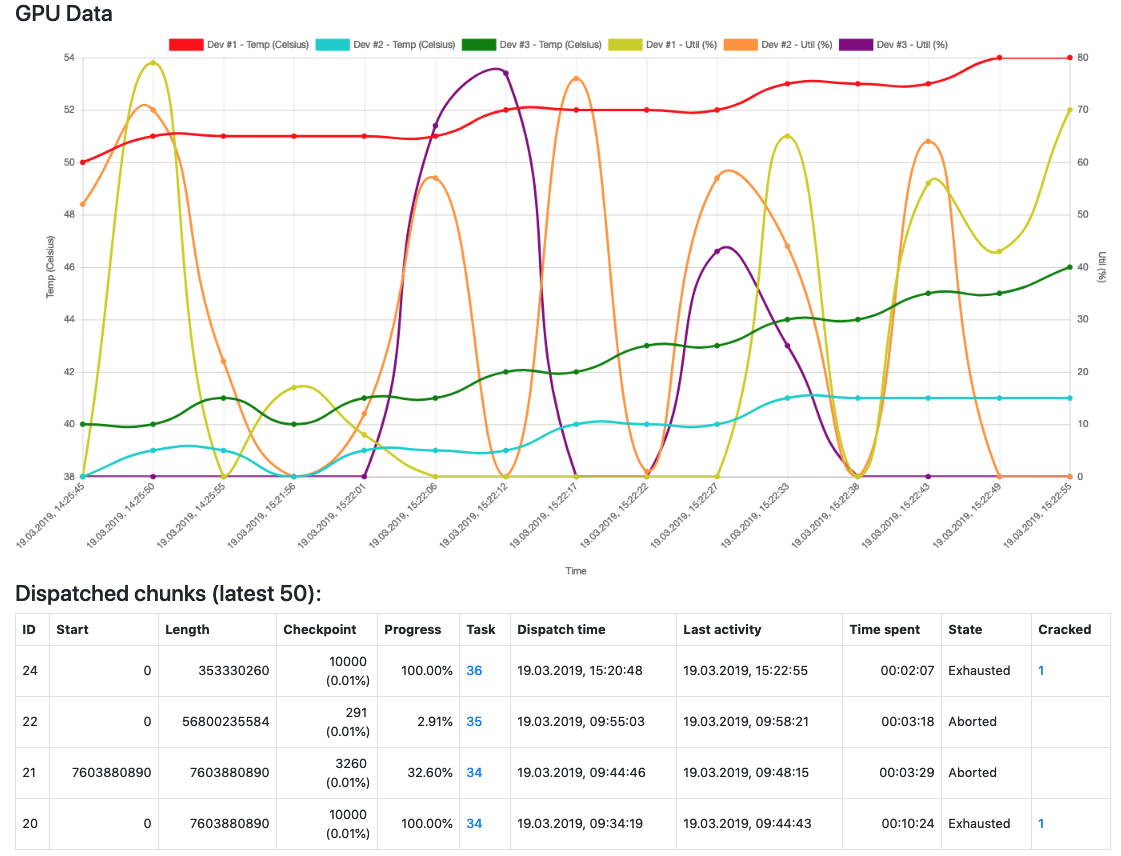

- Богатая статистика по хешам и запущенным задачам

- Визуальное представление распределения «порций хешей» (chunk distribution)

- Многопользовательская работа с приложением

- Поддержка уровней доступа пользователей

- Различные типы уведомлений

- Возможность создания мини-задач для взлома хешей силами CPU

- Гранулярное распределение доступа за счет применения групп при назначении агентов и пользователей

Hashtopolis может управлять инстансами hashcat, начиная с версии 4.0.0. Также реализована поддержка «generic crackers» (некий общий командный интерфейс к ПО для «взлома хешей»). Дополнительные сведения о «generic crackers» тут

Внешний вид интерфейса Hashtopolis приятный, а навигация становится понятной через несколько минут знакомства.

Красивая статистика по работе агента:

Дополнительные источники информации, к которым мы обращались по теме Hashtopolis:

- Репозиторий проекта на GitHub: https://github.com/s3inlc/hashtopolis

- Wiki страницы проекта на GitHub: https://github.com/s3inlc/hashtopolis/wiki

- Блог одного из разработчиков проекта (s3inlc): https://s3inlc.wordpress.com

- Документация Hashtopolis API представлена в PDF-документе: https://github.com/s3inlc/hashtopolis/blob/master/doc/protocol.pdf

Надеемся, что нам удалось вызвать у читателя интерес к рассмотренным продуктам, ведь чем больше будет пользователей, тем лучше будут становиться проекты и, как следствие, появится больше информации по использованию.

В следующей части разберем установку и конфигурацию продукта Hashtopolis.

- hashcat

- hashtopolis

- hashpass

- hashview

- взлом хешей

- распределнные вычисления

Как пользоваться ботом-шпионом во ВКонтакте: инструкция и рекомендации

Современные технологии делают возможным разнообразные способы взаимодействия и общения, в том числе и в социальных сетях. Одним из таких способов является использование ботов-шпионов во ВКонтакте. В данной статье мы расскажем, как работает слежение за диалогами через ботов-шпионов, как пользоваться этими инструментами и что следует учитывать.

Как работает слежение за диалогами?

Боты-шпионы в ВКонтакте – это программы или сервисы, которые могут помочь отслеживать диалоги других пользователей на этой платформе. Однако стоит отметить, что использование таких инструментов может нарушать приватность и правила использования ВКонтакте.

Как работает?

Боты-шпионы могут сканировать диалоги и сообщения других пользователей. Они могут анализировать текстовую информацию, определять контакты и понимать, с кем пользователь ведет переписку.

Что это значит?

Использование бота-шпиона означает, что вы предоставляете доступ к своему аккаунту в социальной сети данному инструменту. Он может просматривать сообщения, анализировать контакты и определять, с кем вы общаетесь.

Описание интерфейса шпиона

Интерфейс бота-шпиона может различаться в зависимости от конкретного инструмента. Обычно он предоставляет информацию о диалогах, списке контактов и других аспектах вашей активности.

Как пользоваться?

Для использования бота-шпиона вам обычно потребуется зарегистрироваться на соответствующем веб-сайте или платформе. После регистрации вы можете подключить свой аккаунт ВКонтакте и начать отслеживать диалоги.

Что должно получиться?

В результате использования бота-шпиона вы сможете просматривать диалоги других пользователей, узнавать, с кем они общаются, и анализировать текстовую информацию.

Семь способов узнать с кем переписывается нужный человек в ВК

С кем переписывается человек в ВК

Использование ботов-шпионов – один из способов узнать, с кем ведет переписку конкретный пользователь ВКонтакте.

Просмотр списка друзей пользователя

Другой способ – просмотреть список друзей пользователя и анализировать их активность на странице.

Совместный доступ к аккаунту в соцсети

Если у вас есть совместный доступ к аккаунту, например, как это бывает в случае с близкими родственниками или друзьями, вы можете наблюдать за активностью друг друга.

Как узнать с кем общается человек через электронную почту

При наличии доступа к электронной почте пользователя, вы можете узнать с кем он взаимодействует.

Программа бробот

Существует ряд программ, таких как “Бробот”, которые обещают помочь отслеживать диалоги в ВКонтакте.

Вк диалоги для андроид и айфон

Приложения для мобильных устройств также могут предоставлять функциональность по отслеживанию диалогов.

Программа шпион под колпаком

Некоторые приложения могут быть спрятаны под обычным интерфейсом, маскируя свою функциональность.

Программы кейлоггеры

Еще одним способом может быть использование программ-кейлоггеров, которые могут записывать нажатия клавиш на клавиатуре.

Взлом аккаунта

Незаконное взлом аккаунта – один из самых опасных способов получения доступа к чужой переписке.

Как защититься от слежки

Если вы хотите защитить свою приватность и избежать слежки, соблюдайте основные правила безопасности: не делитесь личными данными, используйте надежные пароли, не разрешайте доступ сторонним приложениям.

Выводы

Использование ботов-шпионов может нарушать чужую приватность и правила социальной сети. Помимо этого, многие из таких инструментов могут быть недостоверными или незаконными. Важно помнить о соблюдении этических норм и уважении к частной жизни других пользователей, а также соблюдать правила безопасности при использовании интернет-платформ.

Как узнать новых друзей в ВК у другого пользователя

При подготовке материала использовались источники:

https://pikabu.ru/story/pod_kolpakom_6474043

https://habr.com/ru/articles/445740/

https://kogdavseti.ru/blog/kak_polzovatsya_botom-shpionom_vo_vkontakte__instruktsiya_i_rekomendatsii

Онлайн Радио 24

Онлайн Радио 24