Двухфакторная аутентификация на сайте с использованием USB-токена. Как сделать вход на служебный портал безопасным?

Хакеры получили доступ к главному почтовому серверу международной компании Deloitte. Учетная запись администратора этого сервера была защищена только паролем.

Независимый австрийский исследователь Дэвид Винд получил вознаграждение в размере 5 тыс. долларов за обнаружение уязвимости на странице для ввода логина интранета Google.

91% российских компаний скрывают факты утечки данных.

Такие новости почти каждый день можно встретить в новостных лентах Интернета. Это прямое доказательство того, что внутренние сервисы компании обязательно следует защищать.

И чем крупнее компания, чем больше в ней сотрудников и сложнее внутренняя IT-инфраструктура, тем более актуальной для нее является проблема утечки информации. Какая информация интересна злоумышленникам и как защитить ее?

Утечка какой информации может нанести вред компании?

- информации о клиентах и сделках;

- технической информации о продуктах и ноу-хау;

- информации о партнерах и специальных предложениях;

- персональные данные и бухгалтерия.

И если вы поняли, что какая-то информация из приведенного списка доступна из любого сегмента вашей сети лишь по предъявлению логина и пароля, то стоит задуматься о повышении уровня безопасности данных и защите их от несанкционированного доступа.

Двухфакторная аутентификация по аппаратным криптографическим носителям (токенам или смарт-картам) заслужила репутацию очень надежной и при этом довольно простой в применении.

О преимуществах двухфакторной аутентификации мы пишем почти в каждой статье. Подробнее про это можно почитать в статьях о том, как защитить учетную запись в домене Windows и электронную почту.

В этой статье мы покажем вам, как применить двухфакторную аутентификацию для входа на внутренние порталы организации.

Для примера мы возьмем самое подходящую для корпоративного применения модель Рутокен — криптографический USB-токен Рутокен ЭЦП PKI.

Давайте приступим к настройке.

Шаг 1 — Настройка сервера

Основа любого сервера — это операционная система. В нашем случае это Windows Server 2016. А вместе с ней и другими операционными системами семейства Windows распространяется IIS (Internet Information Services).

IIS представляет собой группу интернет-серверов, в том числе веб-сервер и FTP-сервер. IIS включает приложения для создания и управления веб-сайтами.

IIS разработана для построения веб-сервисов с использованием учетных записей пользователей, предоставляемой доменом или службой Active Directory. Это позволяет использовать существующие базы данных пользователей.

В первой статье мы подробно рассказали, как доустановить и настроить на вашем сервере Центр Сертификации (Certification Authority). Сейчас мы на этом подробно останавливаться не станем, а будем считать, что все уже настроено. HTTPS-сертификат для web-сервера должен быть выписан корректно. Лучше сразу это проверить.

В Windows Server 2016 встроен IIS версии 10.0.

Если IIS установлен, то осталось его правильно сконфигурировать.

На этапе выбора служб ролей мы поставили галочку Обычная проверка подлинности.

Затем в Диспетчере служб IIS включили Обычную проверку подлинности.

И указали домен в котором расположен веб-сервер.

Потом добавили привязку сайта.

И выбрали параметры SSL.

На этом настройка сервера завершена.

После выполнения указанных действий на сайт сможет зайти только пользователь, у которого есть токен с сертификатом и PIN-код токена.

Мы еще раз напоминаем, что согласно первой статье, пользователю заранее был выдан токен с ключами и сертификатом, выписанным по шаблону типа Пользователь со смарт-картой.

Теперь переходим к настройке компьютера пользователя. Ему следует настроить браузеры, которые он будет использовать для подключения к защищаемым веб-сайтам.

Шаг 2 — Настройка компьютера пользователя

Для простоты предположим, что у нашего пользователя ОС Windows 10.

Также предположим, что у него установлен комплект Драйверы Рутокен для Windows.

Установка комплекта драйверов опциональна, так как скорее всего поддержка токена прилетит по Windows Update.

Но если этого вдруг не произошло, то установка комплекта Драйверов Рутокен для Windows решит все проблемы.

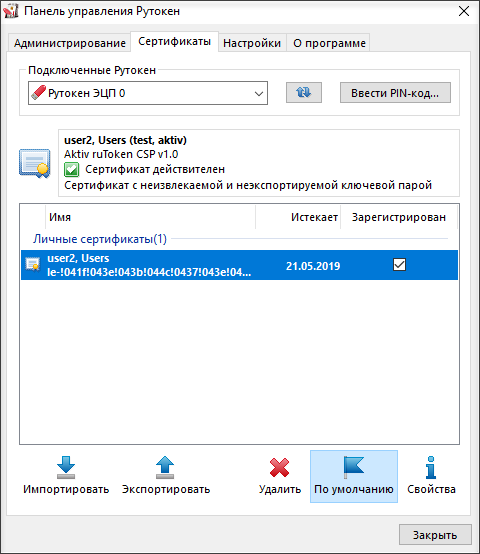

Подключим токен к компьютеру пользователя и откроем Панель управления Рутокен.

На вкладке Сертификаты установим галочку напротив необходимого сертификата, если она не стоит.

Тем самым мы проверили, что токен рабочий и содержит нужный сертификат.

Все браузеры, кроме Firefox, настраиваются автоматически.

Специально с ними делать ничего не нужно.

Теперь откроем любой браузер и введем адрес ресурса.

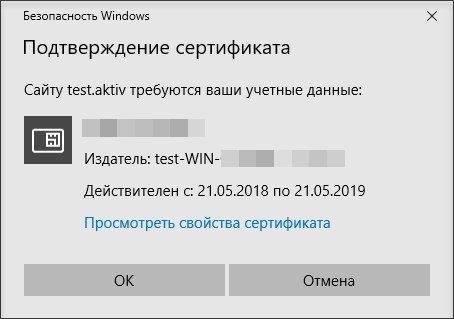

До того, как сайт загрузится у нас откроется окно для выбора сертификата, а затем окно для ввода PIN-кода токена.

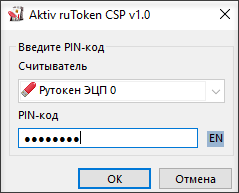

Если для устройства в качестве криптопровайдера по умолчанию выбран Aktiv ruToken CSP, то для ввода PIN-кода откроется другое окно.

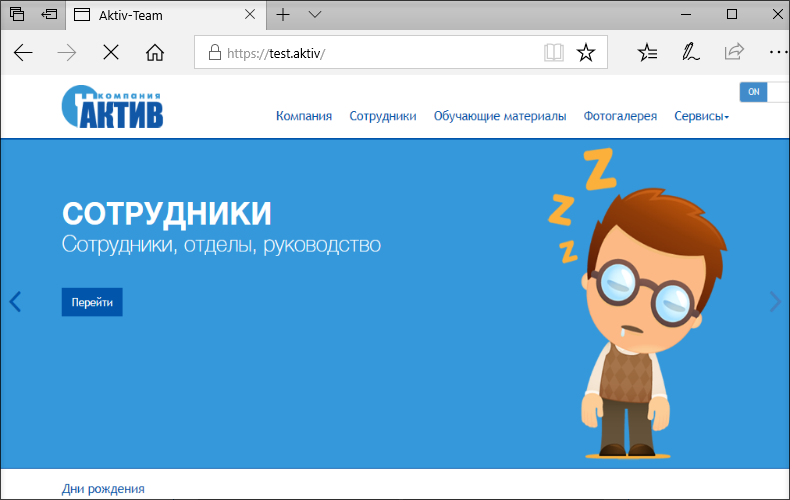

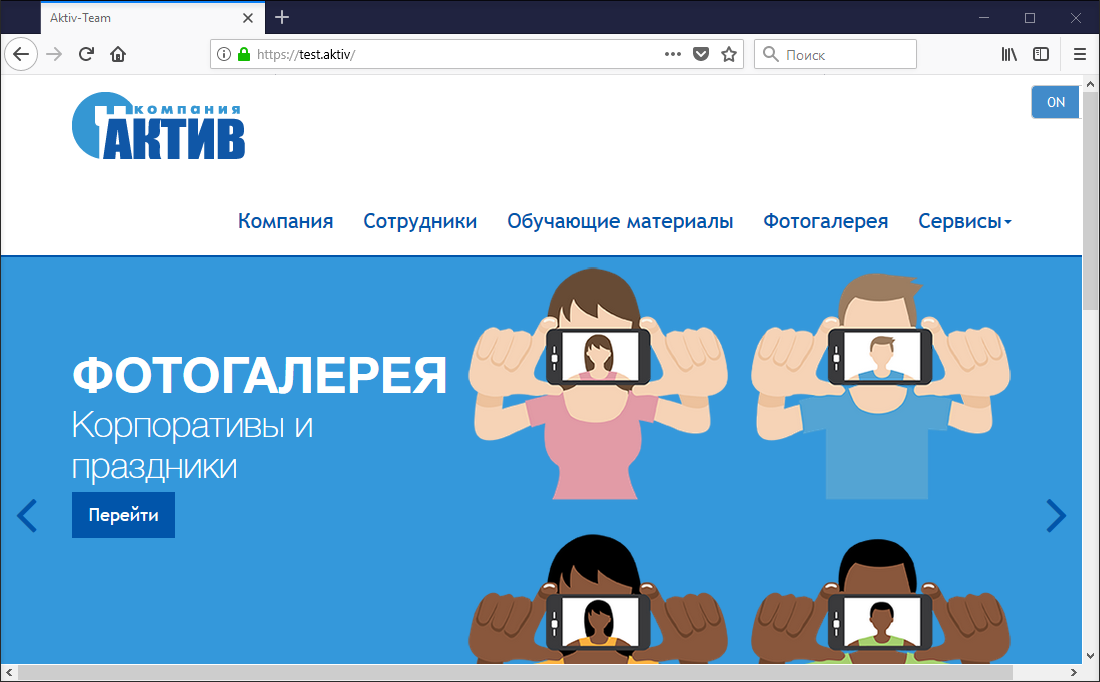

И только после успешного его ввода в браузере откроется наш сайт.

Для браузера Firefox следует выполнить дополнительные настройки.

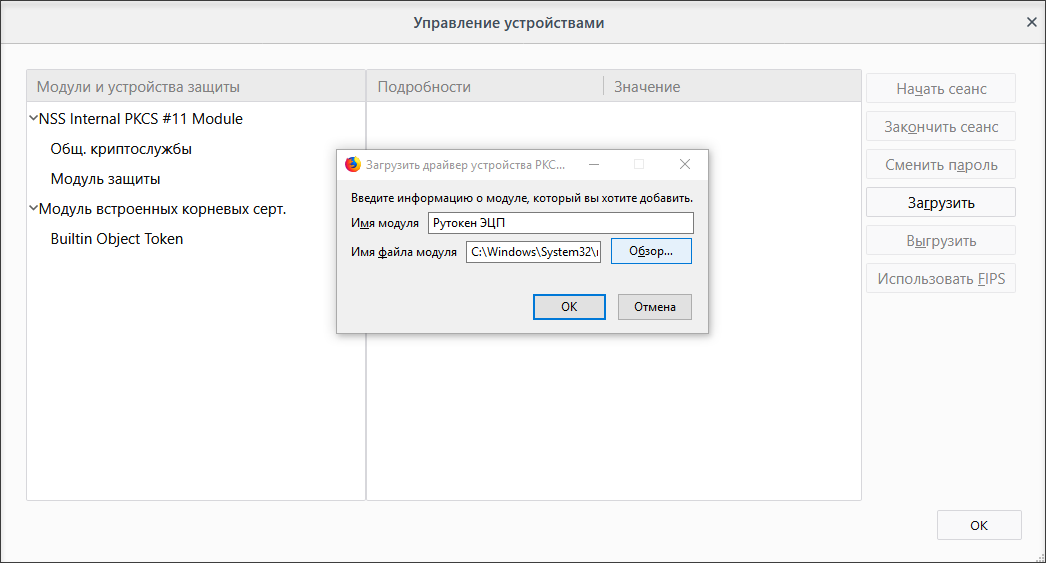

В настройках браузера выбрать Приватность и Защита. В разделе Сертификаты нажать Устройство Защиты. Откроется окно Управление устройствами.

Нажать Загрузить, указать название Рутокен ЭЦП и путь C:\windows\system32\rtpkcs11ecp.dll.

Это все, теперь Firefox знает, как обращаться с токеном и позволяет входить на сайт, используя его.

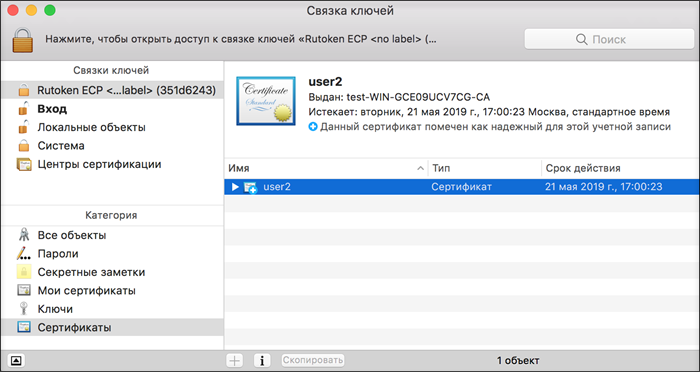

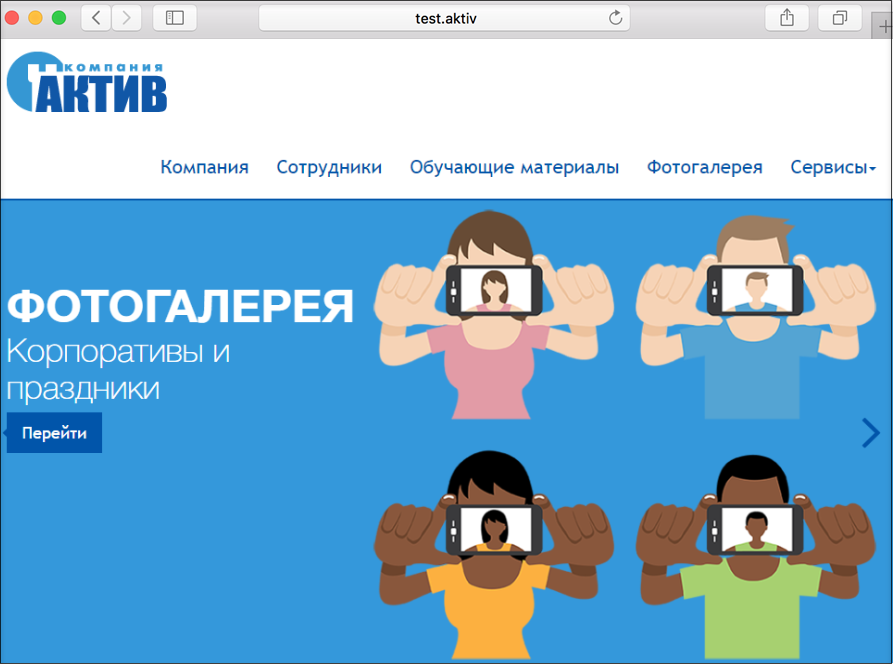

Кстати вход по токену на веб-сайты работает и на Маках в браузере Safari, Chrome и Firefox.

Нужно лишь установить с сайта Рутокен модуль поддержки Связки Ключей и увидеть в нем сертификат на токене.

Настраивать браузеры Safari, Chrome, Яндекс и прочие не нужно, достаточно лишь открыть сайт в любом из этих браузеров.

Браузер Firefox настраивается почти также, как и в Windows (Настройки — Дополнительные — Сертификаты — Устройства защиты). Только путь к библиотеке немного другой /Library/Akitv Co/Rutoken ECP/lib/librtpkcs11ecp.dylib.

Выводы

Мы продемонстрировали вам, как настроить двухфакторную аутентификацию на сайтах с помощью криптографических токенов. Как всегда, нам не потребовалось для этого никакого дополнительного ПО, кроме системных библиотек Рутокен.

Такую процедуру вы можете проделать с любым своим внутренним ресурсом, также вы гибко сможете настраивать группы пользователей, которые будут иметь доступ к сайту, впрочем как и везде в Windows Server-е.

Используете другую ОС для сервера?

Если вы хотите, чтобы мы написали про настройку других ОС, то напишите об этом в комментариях к статье.

- криптография

- токен

- аутентификация пользователей

Двухфакторная аутентификация в Windows и шифрование данных без центра сертификации и домена

Сегодня расскажем, как можно быстро и просто настроить двухфакторную аутентификацию и зашифровать важные данные, причем даже с возможностью использования биометрии. Решение будет актуально для небольших компании или просто для персонального компьютера или ноутбука. Важно, что для этого нам не потребуется инфраструктура открытых ключей (PKI), сервер с ролью центра сертификации (Certificate Services) и даже не потребуется домен (Active Directory). Все системные требования будут сводиться к операционной системе Windows и наличию у пользователя электронного ключа, а в случае биометрической аутентификацией еще и считывателю отпечатка пальцев, который, например, может быть уже встроен в ваш ноутбук.

Для аутентификации будем использовать ПО нашей разработки – JaCarta SecurLogon и электронный ключ JaCarta PKI в качестве аутентификатора. Инструментом шифрования будет штатный Windows EFS, доступ к зашифрованным файлам будет осуществляться также через ключ JaCarta PKI (тот же, который используется для аутентификации).

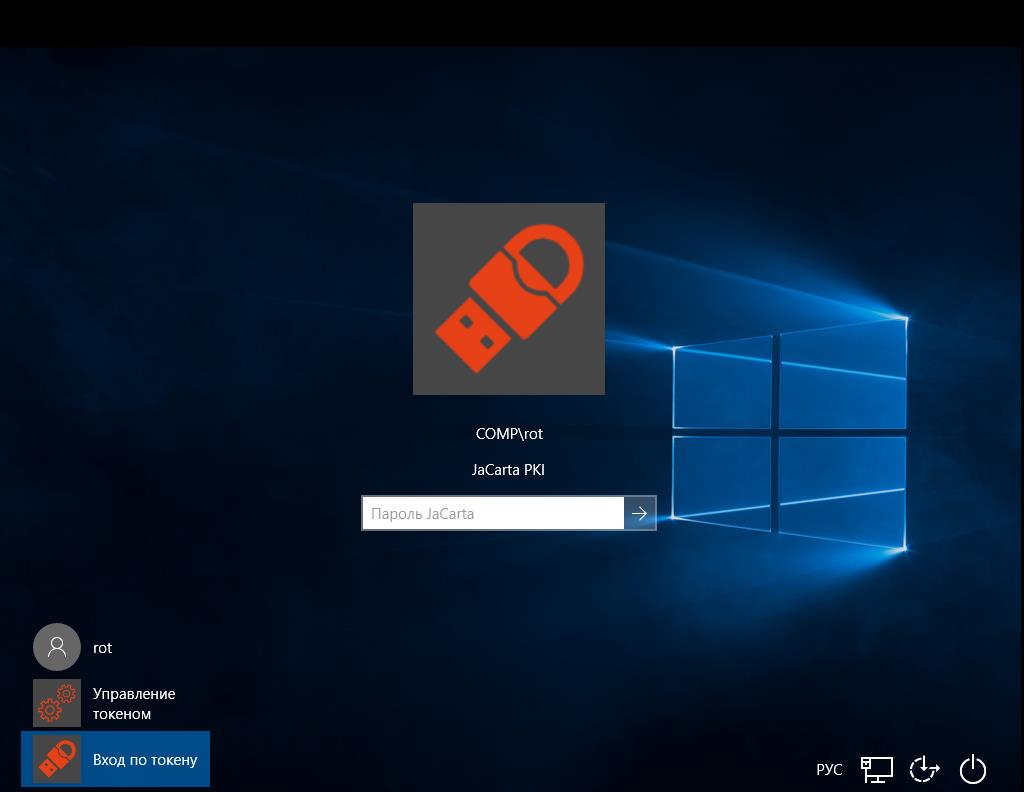

Напомним, JaCarta SecurLogon — сертифицированное ФСТЭК России программно-аппаратное решение компании Аладдин Р.Д., позволяющее осуществить простой и быстрый переход от однофакторной аутентификации на основе пары логин-пароль к двухфакторной аутентификации в ОС по USB-токенам или смарт-картам. Суть работы решения довольно проста — JSL генерирует сложный пароль (~63 символа) и записывает его в защищенную память электронного ключа. При этом пароль может быть неизвестен самому пользователю, пользователь знает только ПИН-код. Вводя ПИН-код при аутентификации, происходит разблокировка устройства, и пароль передается системе для аутентификации. Опционально можно заменить ввод ПИН-кода сканированием отпечатка пальца пользователя, а также можно применить комбинацию ПИН + отпечаток пальца.

EFS также как и JSL умеет работать в режиме standalone, не требуя кроме самой ОС ничего. Во всех операционных системах Microsoft семейства NT, начиная с Windows 2000 и новее (кроме home версий), существует встроенная технология шифрования данных EFS (Encrypting File System). EFS-шифрование основано на возможностях файловой системы NTFS и архитектуре CryptoAPI и предназначено для быстрого шифрования файлов на жестком диске компьютера. Для шифрования в EFS используется закрытый и открытый ключи пользователя, которые генерируются при первом использовании пользователем функции шифрования. Данные ключи остаются неизменными все время, пока существует его учетная запись. При шифровании файла EFS случайным образом генерирует уникальный номер, так называемый File Encryption Key (FEK) длиной 128 бит, с помощью которого и шифруются файлы. Ключи FEK зашифрованы мастер-ключом, который зашифрован ключом пользователей системы, имеющего доступ к файлу. Закрытый ключ пользователя защищается хэшем пароля этого самого пользователя. Данные, зашифрованные с помощью EFS, могут быть расшифрованы только с помощью той же самой учетной записи Windows с тем же паролем, из-под которой было выполнено шифрование. А если хранить сертификат шифрования и закрытый ключ на USB-токене или смарт-карте, то для доступа к зашифрованным файлам потребуется еще и этот USB-токен или смарт-карта, что решает проблему компрометации пароля, так как будет необходимо наличие и дополнительного устройства в виде электронного ключа.

Аутентификация

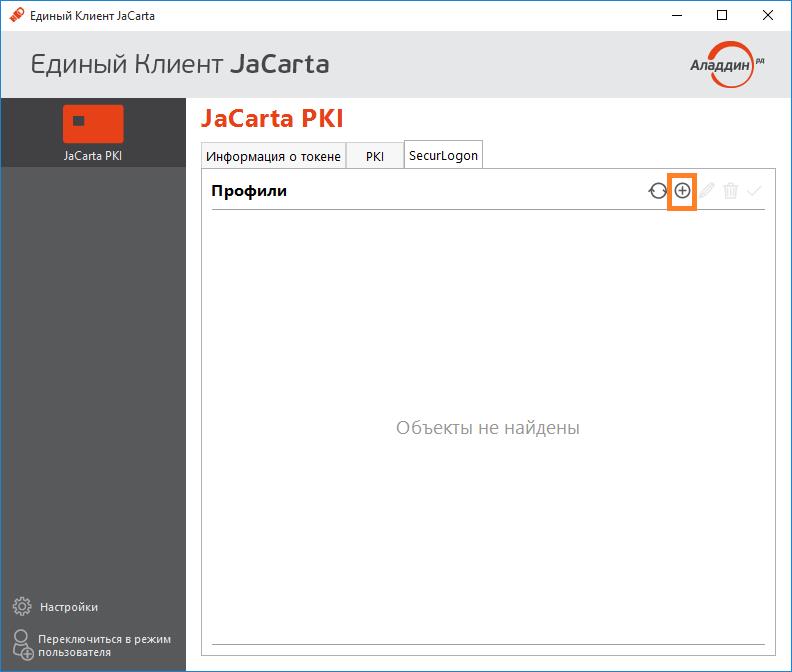

Как уже отметили, для настройки не нужен AD или центр сертификации, нужен любой современный Windows, дистрибутив JSL и лицензия. Настройка проста до безобразия.

Нужно установить файл лицензии.

Добавить профиль пользователя.

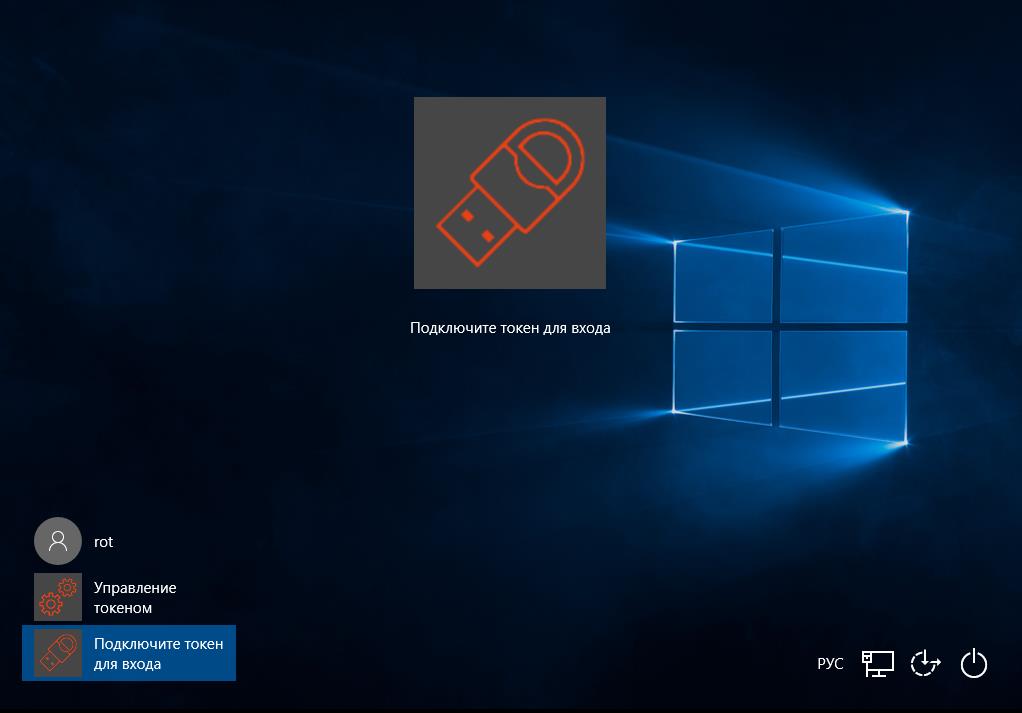

И начать пользоваться двухфакторной аутентификацией.

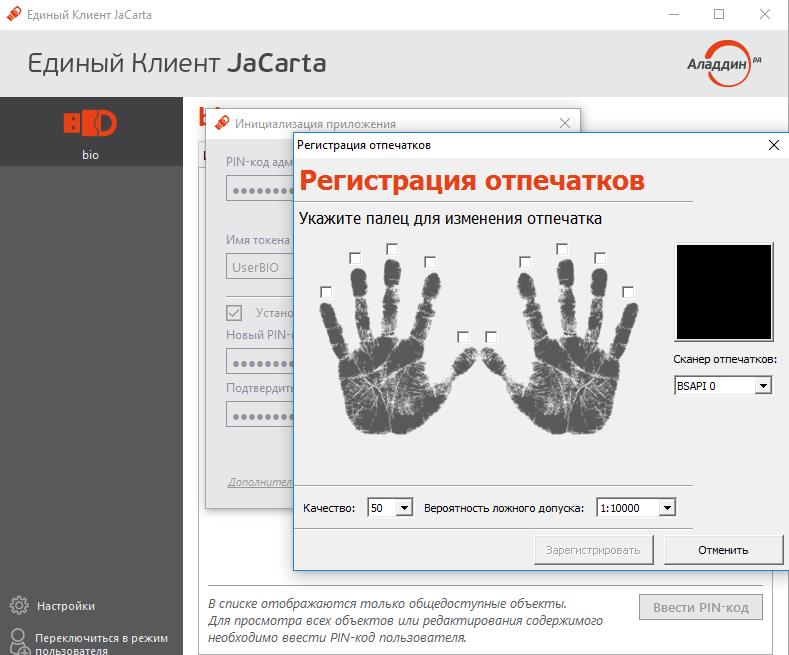

Биометрическая аутентификация

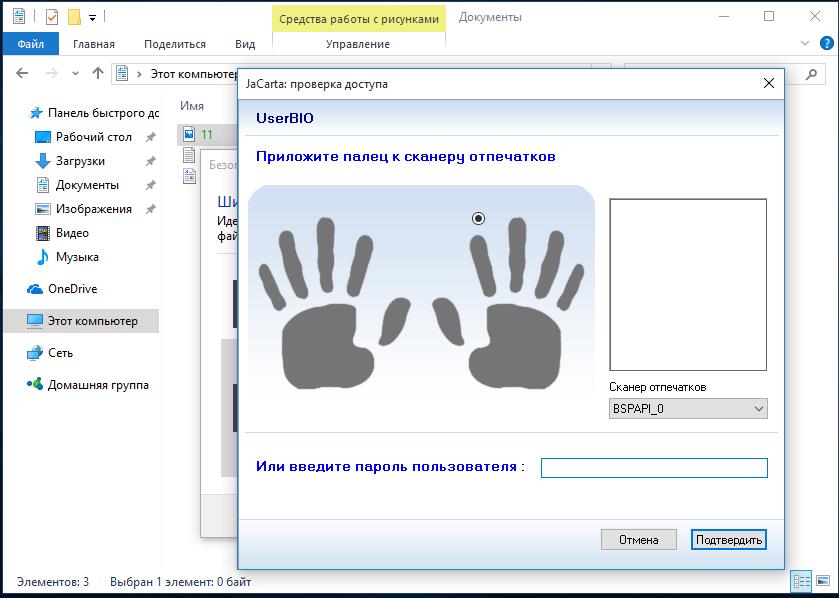

Есть возможность использовать биометрическую аутентификацию по отпечатку пальца. Решение работает по технологии Match On Card. Хэш отпечатка записывается на карту при первичной инициализации и в дальнейшем сверяется с оригиналом. Из карты никуда не уходит, в каких-то базах не хранится. Для разблокировки такого ключа используется отпечаток или комбинация ПИН + отпечаток, ПИН или отпечаток.

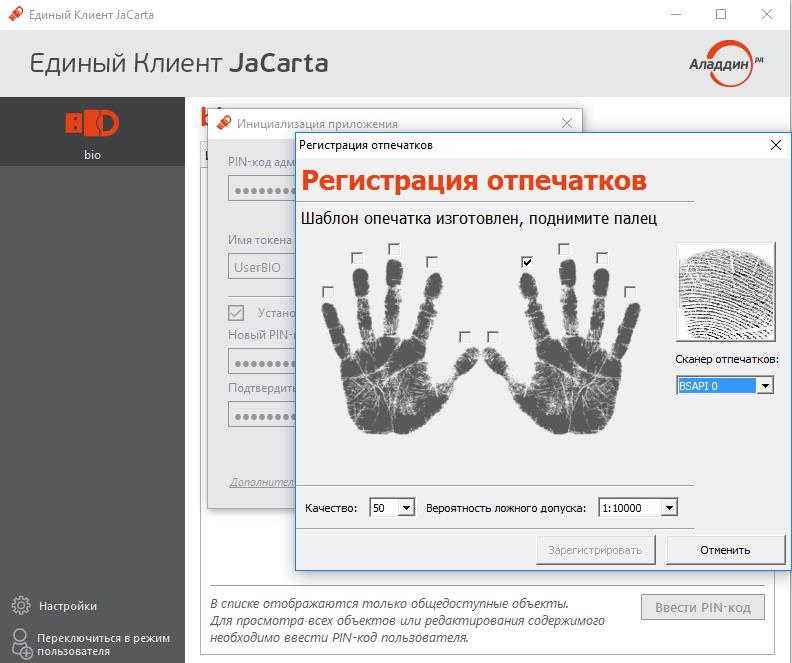

Для начала использования нужно просто инициализировать карту с необходимыми параметрами, записать отпечаток пользователя.

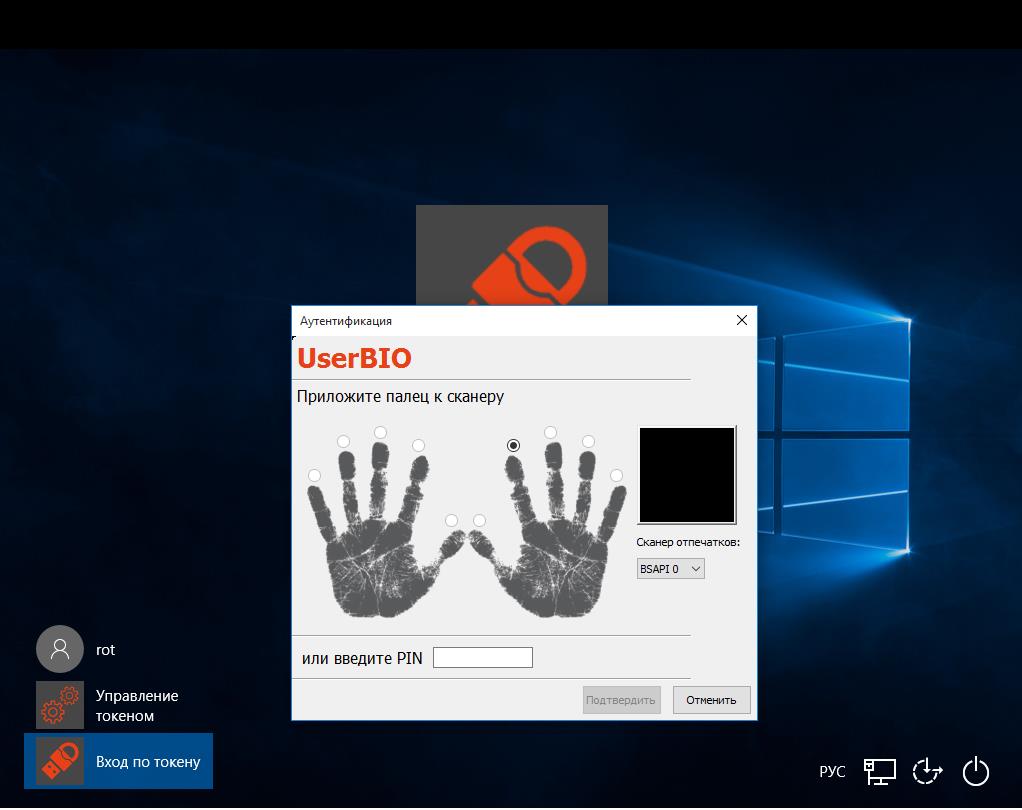

В дальнейшем такое же окно будет всплывать перед входом в ОС.

В настоящем примере карта инициализирована с возможностью аутентификации по отпечатку или ПИН-коду, о чем и сообщает окно аутентификации.

После предъявления отпечатка или ПИН-кода, пользователь попадет в ОС.

Шифрование данных

Настройка EFS тоже не очень сложная, сводится к настройке сертификата и выпуску его на электронный ключ и настройки директорий шифрования. Как правило, шифровать весь диск не требуется. Действительно важные файлы, получать доступ к которым третьим лицам не желательно, обычно находятся в отдельных директориях, а не разбросаны абы как по диску.

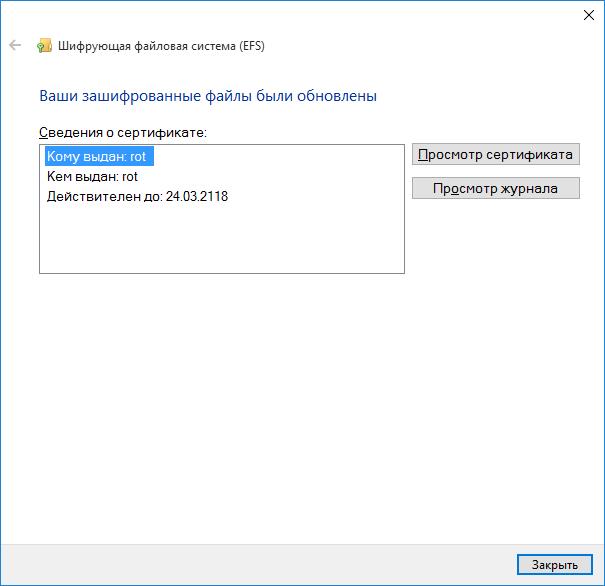

Для выпуска сертификата шифрования и закрытого ключа откройте учетную запись пользователя, выберите — Управление сертификатами шифрования файлов. В открывшемся мастере, создайте самозаверенный сертификат на смарт-карте. Так как мы продолжаем использовать смарт-карту с BIO-апплетом, для записи сертификата шифрования нужно предъявить отпечаток или ПИН.

На следующем шаге укажите директории, которые будут связаны с новым сертификатом, при необходимости можно указать все логические диски.

Далее система еще раз попросит ввести ПИН или предьявить отпечаток, произойдет непосредственный выпуск сертификата на смарт-карту.

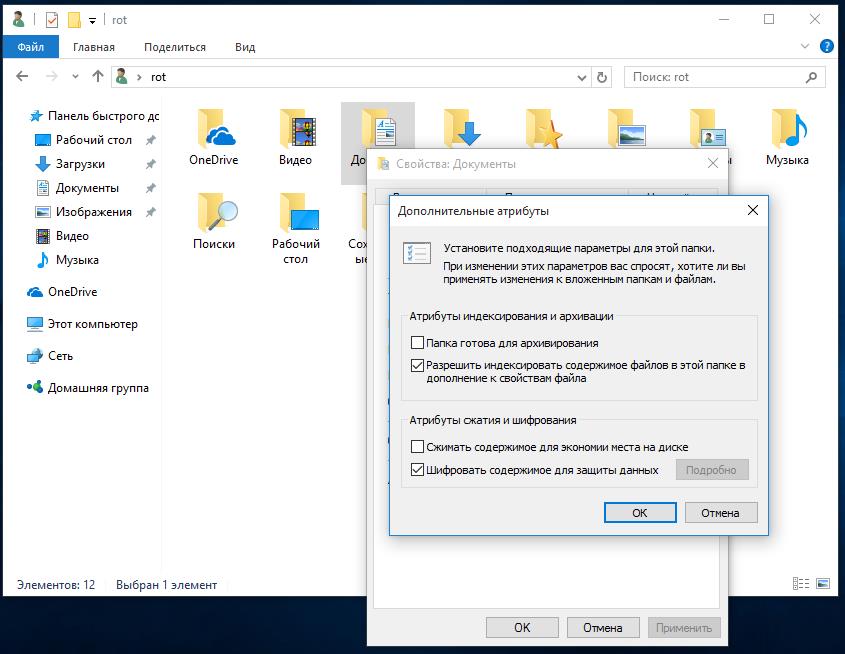

Далее нужно настроить конкретные директории. В нашем примере — это папка Документы в хомяке пользователя. Откройте свойства папки и укажите — Шифровать содержимое для защиты данных.

Далее укажите применять настройки только к текущей папке или включить все вложенные поддиректории.

Сама шифрованная директория и файлы в ней будут подсвечены другим цветом.

Доступ к файлам осуществляется только при наличии электронного ключа, по предъявлению отпечатка пальца либо ПИН-кода, в зависимости от того что выбрано.

На этом вся настройка окончена.

Можно использовать оба сценария (аутентификация и шифрование), можно остановиться на чем-то одном.

- JaCarta

- JaCarta SecureLogon

- PKI

- двухфакторная аутентификация

- биометрия

- электронный ключ

- USB-токен

- Windows EFS

- Аладдин Р.Д.

- Блог компании Аладдин Р.Д.

- Информационная безопасность

- Криптография

- Системное программирование

Как настроить двухфакторную аутентификацию в популярных сервисах

Каждый пользователь должен позаботиться о своей безопасности в Интернете. Независимо от того, какой сервис вы используете – Google, Twitter или TeamViewer, обезопасьте свои аккаунты с помощью двухфакторной аутентификации

В наше время активного развития эксплойтов, троянов и фишинг-угроз, пользователи должны быть обеспокоены защитой своих учетных записей в различных сервисах. Необходимо регулярно менять пароли и использовать сильные, сложные для подбора пароля. Однако, даже этих мер может быть недостаточно.

Для усиленной защиты своих онлайн-аккаунтов следует использовать второй фактор аутентификации. Многие интернет-сервисы, которые уже имели горький опыт взлома, ввели двухфакторную аутентификацию (2FA) для своих пользователей.

Существует три основным фактора аутентификации: что-то, известное только вам (например, пароль), что-то, чем обладаете только вы (например, аппаратный токен или мобильный телефон) и какая-либо персональная характеристика (например отпечаток пальца или радужная оболочка глаза). Двухфакторная аутентификация означает, что для входа в аккаунт используется любые два из трех описанных выше факторов.

Проблема заключается в том, что сканеры отпечатков пальцев и другие биометрические сканеры далеки от повсеместного использования для организации второго фактора аутентификации. Поэтому обычно для дополнительной аутентификации используется числовой код, который отправляется на ваше устройство и может быть использован только один раз.

Все больше сервисов поддерживают специализированное приложение на смартфоне “Authenticator”. Пользователь предварительно должен настроить работу сервиса с этим приложением, использующим определенный набор кодов. Использовать приложение можно повсеместно, для его работы даже не требуется активное подключение к Интернету. Безусловным лидером среди таких приложений является Google Authenticator (распространяется бесплатно на Android и iOS). Authy и Duo Mobile предназначены для выполнения аналогичных задач и отличаются более привлекательным внешним видом. LastPass также запустил отдельный аутентификатор LastPass Authenticator для платформ iOS, Android, Windows 10 Mobile и Windows Phone 8.1. Коды безопасности в приложениях-аутентификаторах синхронизируются между учетными записями, поэтому вы можете просканировать QR-код на телефоне и получить шестизначный код доступа в браузере.

Обратите внимание, что настройка двухфакторной аутентификации (2FA) может нарушить работу других сервисов. Например, если вы настроили двухфакторную аутентификацию в Microsoft, то можете столкнуться с проблемами Xbox Live в Xbox 360. У интерфейса Xbox нет возможности принять второй код доступа. В этих случаях нужно применить пароль приложения – это пароль, который генерируется на основном веб-сайте для использования определенного приложения. Xbox Live с помощью паролей приложений поддерживает интеграцию Facebook, Twitter, Microsoft, Yahoo, Evernote и Tumblr. К счастью, потребность в паролях приложений.

Помните, что злоумышленники постоянно ищут способы для взлома ваших аккаунтов. Поэтому использование двухфакторной аутентификации хотя и отнимает немного больше времени для входа, но позволяет избежать серьезные проблемы с вашими личными данными.

Как включить двухфакторную аутентификацию

Ниже представлена инструкции по включению двухфакторной аутентификации (2FA) только в самых популярных сервисах и приложениях.

При подготовке материала использовались источники:

https://habr.com/ru/companies/aktiv-company/articles/412809/

https://habr.com/ru/companies/aladdinrd/articles/412859/

https://www.comss.ru/page.php?id=3983

Онлайн Радио 24

Онлайн Радио 24