Intel Trusted Execution Technology что это?

Ребята, всем привет. Поговорим сегодня о такой технологии как Intel Trusted Execution Technology, вот вы знаете что это? Нет? Ничего, я сегодня вам расскажу. Ой ребята, я почитал, почитал про эту технологию и понял одно, это сложная штука. Короче это типа технология доверенного выполнения. Еще пишется, что это защита приложений на аппаратном уровне.

Начал пытаться понять и вот что понял. В общем вся суть состоит в том, что эта технология обеспечивает защиту данных, с которыми работают программы, но защита идет с применением модуля Trusted Platform Module (TPM). То есть если приложение работает в защищенном режиме, то в работу приложения не сможет вмешаться никакое стороннее приложение, ну например вирус. В защищенном режиме все слабые места работы шифруются при помощи TPM, это вообще типа криптопроцессор.

То есть получается что Intel Trusted Execution Technology помогает защитить программы от влияния вирусов. Также эта технология позволяет бороться с теми вирусами, которые загружаются вместе с виндой. Вот только непонятно, а как запустить программу в защищенном режиме?

Ребята, вот нашел картинку и думаю она в тему будет:

Теперь по поводу криптопроцессора TMP. Он может быть на самой материнке или же идти в виде отдельного блока. TMP работает через биос. Основные функции TMP это аппаратное шифрование и защищенное хранилище. Последнее используется для хранения секретных кодов, ключей и прочего.

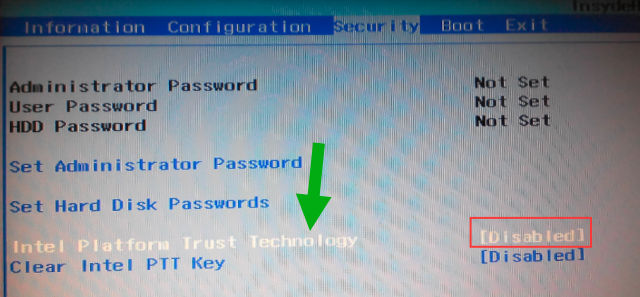

По поводу включения этой технологии, то я даже не знаю.. где она включается? Пытался узнать в гугле, но там ничего не нашел, только такую картинку:

Так что, в биосе может включается? Может и так

Еще я знаю что в Windows 7 есть проблемы с работой модуля TMP.

Вот такие дела ребята, надеюсь вы поняли что это за технология. Удачи вам и чтобы все у вас было круто в жизни!

Intel Platform Trust Technology что это в биосе?

Всем привет. Говорим про биос, а вернее о пункте в нем под названием Intel Platform Trust Technology. Итак, я пошел в поисковик искать информацию своими секретными способами. Значит ребята нашел инфу одну, но она на английском. Я в гугловском переводчике перевел, но все равно не все понятно…

Короче тема такая. Пункт Intel Platform Trust Technology включает какой-то виртуальный TMP, так вот, пишется что версия, которая эмулируется, может быть 2.0, и вот прикол в том что она не поддерживается в Windows 7 и поэтому будет неопознанное устройство. Пишется, что можно скачать обновление для винды, неопознанное устройство пропадет, но сама штука TMP все равно работать не будет. Это все относится к ПК с поддержкой TPM v2.0, с версией TPM v1.2 все нормально и Windows 7 поддерживает. Я понимаю что понятного тут мало, но примерно кое как образно я думаю все же понятно.

Так ребята, вот еще раскопал инфу. Короче Trusted Platform Module это и есть TPM. И это какой-то криптопроцессор, в котором хранятся криптографические ключи для защиты информации. То есть это какое-то хранилище паролей и ключей шифрования. Блин, скажу честно, это непонятная дичь.

В общем пока мое мнение такое, что пункт Intel Platform Trust Technology в биосе включает то, без чего можно жить спокойно. Эта штука TPM она нужна для защиты инфы, все верно, но знаете что именно это имеется ввиду? Вот читаю, что это может быть использовано для проверки легального использования защищенного цифрового контента, например музыка. Штука TPM может работать нормально только если есть аппаратная поддержка и программная.

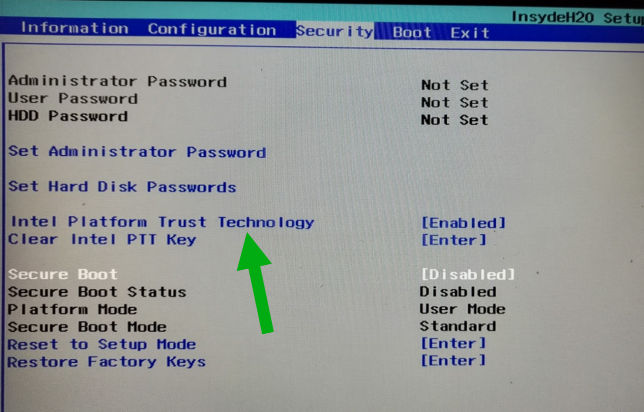

Ну а вот ребята этот пункт в биосе, гляньте:

Вот еще примерчик, смотрите:

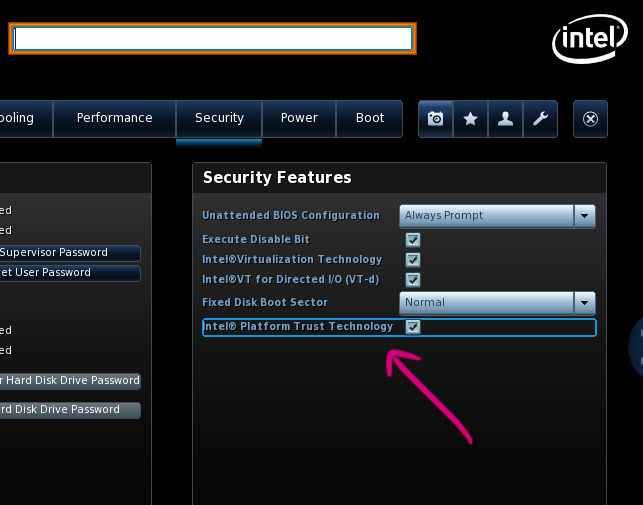

Ну а вот ребята уже новый модный биос и здесь тоже есть пункт Intel Platform Trust Technology:

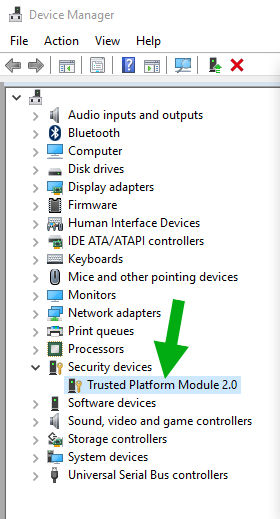

Если у вас Windows 10 стоит и если есть этот модуль TPM, то у вас в диспетчере устройств он будет вот так отображаться:

А если нажать правой кнопкой и выбрать пункт Свойства, то будет такое окошко:

Да, все верно, я вот читаю, что драйвер TPM для Windows 7 есть, но все равно работать все четко не будет. Мое мнение что лучше вообще отключить Intel Platform Trust Technology в биосе..

Тем не менее господа, я нашел обновление, которое типа добавляет поддержку TPM 2.0 в Windows 7, скачать его можно отсюдова:

Можете попробовать скачать, особого смысла я лично в этом не вижу, но все же. И еще, я это обновление не ставил, у меня вообще Windows 10 и я не знаю поможет оно убрать неопознанное устройство или нет, но думаю что поможет

Господа, на этом все, информационный штурм окончен. Удачи вам и позитивных эмоций в жизни!

Запись опубликована 18/10/2017 автором 990x в рубрике Intel.

Intel Platform Trust Technology что это в биосе? : 10 комментариев

- Nite203/11/2017 в 15:00 Недавно разбирался с модулями TPM, т.к. у одного клиента крупный заказ на ПК с этими модулями. Модули, которые мы ставили, производства ASRock, под разъем TPM-S, сами материнки тоже ASRock. Хотя матери могут быть другие, главное, чтобы разъем был TPM-S. У Асуса, например, другой разъем, TPM-M. Хотя и модули ТРМ они свои выпускают. Основная фишка следующая. В процессорах Intel Core, начиная с 4-го поколения, есть свой встроенный модуль TPM стандарта TPM 2.0. Эта технология называется Intel Platform Trust Technology (РТТ). Ее можно включить или отключить в БИОСе. Если ее включить и также включить в БИОСе поддержку TPM, то увидите, что у вас в системе имеется модуль TPM 2.0. Даже если отдельный модуль в материнку не вставлен. У этого встроенного модуля, если смотреть в оснастке tpm.msc, производитель INTC (видимо, Intel Corporation) и стандарт 2.0. Если ставите в материнку отдельный модуль TPM и хотите работать с ним, нужно отключать РТТ в БИОСе, а поддержку ТРМ оставлять включенной. В нашем случае при этом в tpm.msc было видно, что производитель модуля WEC, версия 3.91 и стандарт 1.2. Windows 8 и 10 тоже спокойно работают с 1.2, как и Windows 7. В общем-то, как раз в Windows 8 и 10 никаких проблем нет ни со встроенным модулем РТТ ТРМ, ни с отдельным. Есть проблема с РТТ ТРМ в Windows 7, и она нерешаемая. То есть заставить этот модуль работать в Windows 7 никак не получится. Windows, как известно, можно поставить на диск в одном из двух режимов — MBR или GPT. Если системный диск в режиме MBR, режим загрузки Windows называется Legacy mode, если системный диск GPT, загрузка происходит в режиме UEFI. Так вот, модуль РТТ ТРМ не хочет работать в Windows 7 на диске MBR. Когда семерку только ставишь на диск, она не понимает, что это за устройство и игнорирует его. Установка проходит, загрузка идет нормально, вроде все хорошо. Но как только ставишь обновление KB2920188 и перегружаешься (оно это требует), при перезагрузке система зависает. И все, пока РТТ в БИОСе не отключишь, Windows больше не загрузится. Можно поставить Windows 7 в GPT. В этом случае РТТ ТРМ вроде бы работает и не мешает системе. Установка KB2920188 проходит без проблем. Модуль видится в tpm.msc. Его можно очистить или инициализировать при необходимости. В этой оснастке после этого будет показываться, что модуль функционирует и готов к работе. Но как только пытаешься включить BitLocker, получаешь полный облом. BitLocker выдает «Диспетчер загрузки данной операционной системы несовместим с шифрованием диска BitLocker. Обновите или исправьте диспетчер загрузки (BOOTMGR) с помощью средства Bootrec.exe в среде восстановления Windows.» То есть, хотя сама Windows 7 нормально работает с GPT диска, долбанный семерочный BitLocker не понимает GPT! И все, на этом полный затык со встроенным модулем ТРМ. При использовании семерки приходится его отключать. Поэтому внешний модуль очень выручает в случае Windows 7. Он нормально работает, когда семерка грузится с MBR. И BitLocker нормально включается и шифрует диск. Он не такой продвинутый, как в Win 8 и 10, шифрует сразу весь диск, а не только занятое пространство. Поэтому шифрование происходит довольно долго. Но потом все работает нормально. Почему нужно обязательно отключать РТТ при наличии внешнего модуля ТРМ? Потому что РТТ имеет приоритет над внешним, и, если его не отключить, вы будете видеть в системе не внешний модуль, а встроенный. Из двух виден только один, видимо, стандарт так устроен, что вы можете иметь не более одного активного модуля ТРМ. Возможно, вы будете ошибочно считать, что работаете с внешним модулем, а по факту обращаетесь к встроенному. Вот такая инфа. Думаю, кому-нибудь может пригодиться. Про РТТ вообще в инете мало что нагугливается. А тут живой опыт

- 990x Автор записи 03/11/2017 в 20:30 Спасибо за комментарий такой развернутый. Уверен, что эта информация будет полезна. Вы внесли вклад информационный в сайт))) Я просто уставший, спасибо мое реальное!

- Nite204/11/2017 в 20:38 Да, я забыл еще написать. РТТ не работает с MBR диском и в случае Windows 8.1 и 10 тоже. В отличие от 7ки, когда ставишь 10ку в MBR, сразу после начального копирования файлов и перезагрузки винда сваливается в синий экран с ошибкой Memory Management. Видимо, потому что в системе уже есть драйвер этого устройства, и винда пытается его задействовать. В 8ке похожая картина. Если системный диск GPT, все отлично работает в 8ке и 10ке. Так что отдельный модуль еще будет полезен, если в 10ке или 8ке вам нужно шифрование диска, но по какой-то причине он должен быть MBR.

- 990x Автор записи 05/11/2017 в 01:58 Спасибо вам ОГРОМНОЕ! Я сегодня прочитал все таки все что вы написали. Я так понимаю, что ТРМ это аппаратное выполнение части алгоритма (вроде AES). И вот тут только один вопрос. Ведь AES участвует в шифровании. Но это никак не относится к архиваторам, они не будут быстрее сжимать, верно? Но при этом HTTPS вроде должно работать лучше, мне так показалось. Думаю что легче было бы понять, где вообще используется AES, а то их, насколько я знаю есть несколько ходовых алгоритмов.

- Nite205/11/2017 в 10:30 Это шифрование, но не AES, а по более сильному алгоритму — RSA. Насколько я понимаю, в случае ТРМ все эти операции — генерация и хранение ключей, шифрование и т.д. — производятся с целью удостовериться, что вся работа происходит на доверяемой системе. То есть происходит увязка всех аппаратных и программных средств в единое целое с использованием криптографии. Если после этого, например, переставить жесткий диск в другую систему, то прочитать его будет невозможно. Хотя мне лично непонятно, что мешает также и ТРМ модуль с собой забрать, раз уж злоумышленник получил физический доступ к компьютеру. Вроде этот стандарт предусматривает защиту и от таких ситуаций. Но я глубоко не вникаю, ясно, что обычным пользователям эта фича абсолютно не нужна. Аппаратная поддержка AES в процессоре, на мой взгляд, более полезна. Протокол AES применяется в ситуациях, более близких к реальной жизни. Например, при работе Wi-Fi и при установке защищенного соединения VPN.

- 990x Автор записи 03/11/2017 в 20:31 Плюс в карму обеспечен

Боремся с дистанционным контролем: как отключить Intel ME

Технология Intel ME (или AMT, Active Management Technology) является одним из самых загадочных и мощных элементов современных x86-платформ. Инструмент изначально создавался в качестве решения для удаленного администрирования. Однако он обладает столь мощной функциональностью и настолько неподконтролен пользователям Intel-based устройств, что многие из них хотели бы отключить эту технологию, что сделать не так-то просто.

На прошедшем 17 и 18 мая в Москве форуме Positive Hack Days VI исследователи Positive Technologies Максим Горячий и Марк Ермолов представили несколько техник отключения Intel ME, сопроводив доклад видеодемонстрацией процесса.

Что это, и зачем нужно отключать

Подсистема Intel Management Engine (ME) представляет собой дополнительный «скрытый» процессор, который присутствует во всех устройствах на базе чипсетов Intel (не только в PC и ноутбуках, но и в серверах). Среда исполнения ME никогда не «спит» и работает даже при выключенном компьютере (при наличии дежурного напряжения), а также имеет доступ к оперативной памяти, сетевому интерфейсу, USB контроллеру и встроенному графическому адаптеру.

Несмотря на столь обширные возможности, существуют вопросы к уровню защищенности ME — ранее исследователи уже находили серьезные уязвимости и векторы атак. Кроме того, подсистема содержит потенциально опасные функции — удаленное управление, NFC, скрытый сервисный раздел (hidden service partition). Интерфейсы подсистемы ME недокументированы, а реализация закрыта.

Все эти причины приводят к тому, что многие рассматривают технологию ME в качестве «аппаратной закладки». Ситуацию усугубляет тот факт, что с одной стороны у пользователя устройства нет возможностей по отключению этой функциональности, а с другой производитель оборудования может допустить ошибки в конфигурации МЕ.

Хорошая новость заключается в том, что способы отключения ME все же существуют.

Техники отключения Intel ME

Исследователи компании Positive Technologies Максим Горячий и Марк Ермолов в ходе состоявшегося в Москве форума Positive Hack Days VI представили доклад, посвященный отключению Intel ME. Специалисты описали несколько техник отключения данной подсистемы:

- Основанные на сбое инициализации ME;

- Через механизм обновления микропрограммы ME;

- Недокументированные команды

- Недокументированный механизм, предназначенный для разработчиков аппаратуры — Manufacture Mode.

Большинство методов отключения используют встроенные механизмы ME, разработанные для вендоров устройств на платформе Intel. Все они подробно описаны в презентации, которая опубликована на GitHub. По ссылке представлено демонстрационное видео отключения ME (оно же ниже):

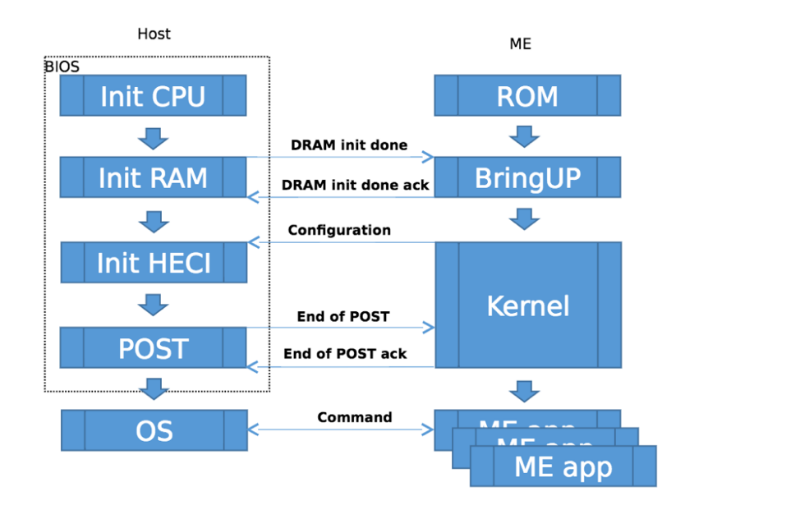

И тем не менее, возникает резонный вопрос: «Действительно ли ME перестает работать в полном объеме при использовании ее встроенных механизмов отключения?» В качестве доказательства факта отключения МЕ исследователи приводят следующий аргумент: ME работает в двух режимах использования памяти: только SRAM (встроенный в ME) и SRAM + UMA. UMA — это часть памяти хоста, которая используется как подкачиваемая память (swap). После инициализации DRAM-контроллера хостом ME всегда переключается в режим SRAM + UMA.

Таким образом, если ME действительно выключена, то при отключении на аппаратном уровне доступа МЕ к UMA-памяти в произвольный момент (посредствам канала VСm), в МЕ не будет происходить аппаратных сбоев, связанных с отсутствием данных и кода, которые были вытеснены в UMA память (такие аппаратные сбои приводят к аварийному отключению питания с основных аппаратных компонентов платформы). С другой стороны применение этих методов позволяет осуществить DoS-атаки на технологию AMT в случае ее применения для удаленного управления.

Видеозапись доклада опубликована на сайте PHDays — нужно найти в списке выступление под названием «How to Become the Sole Owner of Your PC».

- Intel ME

- аппаратные закладки

- информационная безопасность

- отключение Intel ME

- Блог компании Positive Technologies

- Информационная безопасность

- Системное программирование

При подготовке материала использовались источники:

https://habr.com/ru/companies/pt/articles/302292/

Онлайн Радио 24

Онлайн Радио 24