Обзор BitLocker

Bitlocker — это функция шифрования дисков Windows, предназначенная для защиты данных путем шифрования для всех томов.

BitLocker устраняет угрозы кражи или раскрытия данных с потерянных, украденных или неправильно списанных устройств.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM). TPM — это аппаратный компонент, установленный на многих устройствах, и он работает с BitLocker для защиты данных пользователей и обеспечения того, что компьютер не был изменен, пока система находится в автономном режиме.

На устройствах без доверенного платформенного модуля BitLocker по-прежнему можно использовать для шифрования диска операционной системы Windows. Однако эта реализация требует, чтобы пользователь вставлял usb-ключ запуска, чтобы запустить устройство или возобновить режим гибернации. Пароль тома операционной системы можно использовать для защиты тома операционной системы на компьютере без доверенного платформенного модуля. Тем не менее, ни в одном из этих случаев не обеспечивается проверка целостности системы перед запуском, которая доступна при использовании BitLocker с TPM.

Помимо использования TPM, решение BitLocker дает возможность заблокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, флэш-накопитель USB) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или возобновление работы компьютера после режима гибернации, пока не будет введен правильный ПИН-код или предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном устройстве могут быть уязвимы для несанкционированного доступа либо путем запуска программного средства атаки на него, либо путем передачи жесткого диска компьютера на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. BitLocker также помогает отображать данные недоступными, когда устройства, защищенные BitLocker, выводятся из эксплуатации или перезапускаются.

Системные требования

Требования BitLocker к аппаратному обеспечению

- На компьютере должен быть установлен модуль TPM версии 1.2 или более поздней, чтобы компонент BitLocker мог использовать проверку целостности системы, доступную благодаря TPM. Если на компьютере нет доверенного платформенного модуля, сохранение ключа запуска на съемном диске, таком как USB-устройство флэш-памяти, становится обязательным при включении BitLocker.

- Устройство с TPM также должно иметь встроенное ПО BIOS или UEFI, совместимое с группой доверенных вычислений (TCG). Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Компьютеру без доверенного платформенного модуля не требуется встроенное ПО, совместимое с TCG

- Bios системы или встроенное ПО UEFI (для TPM и компьютеров, отличных от TPM) должно поддерживать класс запоминающего устройства USB, включая чтение небольших файлов на USB-устройстве флэш-памяти в среде предварительной операционной системы.

Примечание. TPM 2.0 не поддерживается в традиционном режиме (“Legacy”) и в режиме “Модуль поддержки совместимости (CSM)” в BIOS. На устройствах с TPM 2.0 необходимо выбрать в BIOS режим “Только UEFI”. Параметры “Legacy” и “CSM” необходимо отключить. Для дополнительной безопасности включите безопасную загрузку. Если операционная система была установлена, когда в BIOS был выбран режим “Legacy”, то после переключения BIOS в режим UEFI она перестанет загружаться. Перед переключением режима BIOS используйте инструмент MBR2GPT, чтобы подготовить операционную систему и диск к поддержке UEFI.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с помощью файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. Решение BitLocker не включено на этом диске. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска — около 350 МБ. После включения BitLocker у него должно быть примерно 250 МБ свободного места.

При установке на новом устройстве Windows автоматически создает разделы, необходимые для BitLocker.

Зашифрованная секция не может быть помечена как активная.

При установке необязательного компонента BitLocker на сервере также необходимо установить компонент “Расширенное хранилище”. Компонент “Расширенное хранилище” используется для поддержки дисков с аппаратным шифрованием.

Требования к выпуску и лицензированию Windows

В следующей таблице перечислены выпуски Windows, в которых поддерживается включение BitLocker:

| Windows Pro | Windows Корпоративная | Windows Pro для образовательных учреждений/SE | Windows для образовательных учреждений |

|---|---|---|---|

| Да | Да | Да | Да |

Лицензионные права на включение BitLocker предоставляются следующими лицензиями:

| Windows Pro/Pro для образовательных учреждений/SE | Windows Корпоративная E3 | Windows Корпоративная E5 | Windows для образовательных учреждений A3 | Windows для образовательных учреждений A5 |

|---|---|---|---|---|

| Да | Да | Да | Да | Да |

Дополнительные сведения о лицензировании Windows см. в статье Обзор лицензирования Windows.

Решетки на «Окна». Защищаем компьютеры с Windows 10 и особенно — с Windows 11

Защитить компьютер с Windows не просто, а очень просто: несколько щелчков мышью — и системный раздел зашифрован BitLocker. Но может случиться так, что взломать этот компьютер будет еще проще: достаточно узнать пароль от твоей учетной записи Microsoft, чтобы разблокировать систему, несмотря на шифрование. Очередной шаг в борьбе щита и меча сделан в Windows 11: здесь используется аппаратный контроль безопасности, а взлом пароля при соблюдении определенных условий будет не только совершенно бесполезным, но и невозможным.

Насколько безопаснее стала Windows 11 в сравнении с «десяткой» и почему? Можно ли обезопасить Windows 10 штатными средствами, не прибегая к VeraCrypt и подобным инструментам? И для чего же, в конце концов, Windows 11 так нужен TPM?

Когда я начал разбираться в том, как именно, а главное — для чего в одиннадцатой версии Windows используются модули TPM, я чуть не сломал голову. Традиционно для Microsoft документация существует, ее много, но написанное в ней далеко не всегда соответствует действительности; ряд утверждений (мы рассмотрим их ниже) вселяет ложную уверенность в безопасности. Помнишь, сколько копий было сломано по поводу системных требований Windows 11? Теперь я готов поверить, что решение ограничить совместимость Windows 11 исключительно системами, оборудованными TPM, было не волей маркетологов, а ультиматумом команды разработчиков: «Или компьютеры без TPM идут лесом, или мы умываем руки!»

Включаем BitLocker

Шифрование системного раздела — первый, необходимый, но не всегда достаточный шаг к обеспечению безопасности системы. На безопасность зашифрованных данных может повлиять такая неочевидная на первый взгляд вещь, как способ входа в систему.

Примем за аксиому, что в твоем компьютере установлен и активирован в настройках UEFI BIOS модуль TPM 2.0 или его аналог (Intel Platform Trust Technology или AMD firmware TPM). Чуть позже я расскажу о том, что можно сделать при его отсутствии, но пока рассмотрим работу относительно современных систем.

Но ведь TPM у нас запрещен?

В сети ходит много непроверенной информации о законности или незаконности TPM. По слухам, ФСБ запрещает модули TPM из‑за того, что те могут использоваться для шифрования без закладок. Не буду утомлять тебя юридическими подробностями (составленная юристами докладная записка занимает несколько листов), ограничусь лишь краткими выводами.

Во‑первых, на ввоз в страну аппаратных модулей TPM требуется нотификация (то есть для импортеров действует разрешительный режим). Во‑вторых, использование TPM частными лицами внутри страны никаких законов не нарушает. Наконец, в‑третьих: эмуляция TPM вполне легально присутствует во всех процессорах Intel Core с 8-го поколения, а также во всех процессорах с архитектурой AMD Zen и более новых. Использование соответствующих функций законным образом ввезенных в страну комплектующих никаких правил не нарушает.

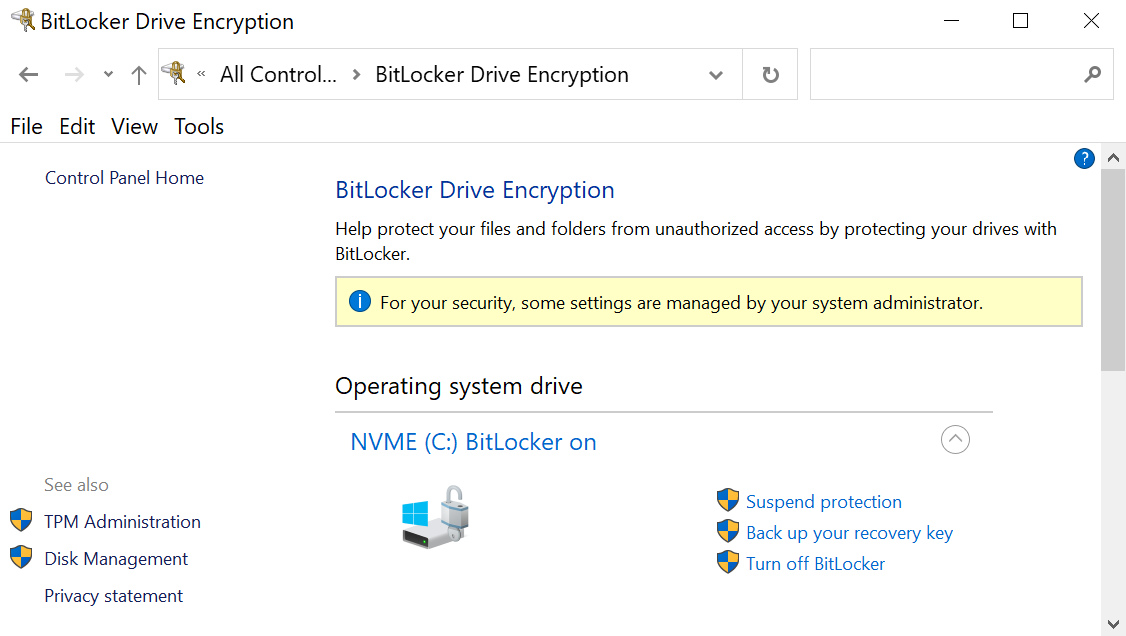

Чтобы включить шифрование системного диска, пользователям Windows 10 и 11 всех редакций за исключением домашней (Home) достаточно открыть апплет BitLocker Drive Encryption в панели управления Windows. Далее нужно включить шифрование (для твердотельных накопителей вполне достаточно зашифровать только данные; свободное место накопитель очищает самостоятельно по команде trim ) и где‑то сохранить (или распечатать) ключ восстановления доступа. Шифрование происходит в фоновом режиме; через некоторое время данные будут зашифрованы, накопитель будет выглядеть следующим образом.

Для чего нужен ключ восстановления доступа (BitLocker Recovery Key)

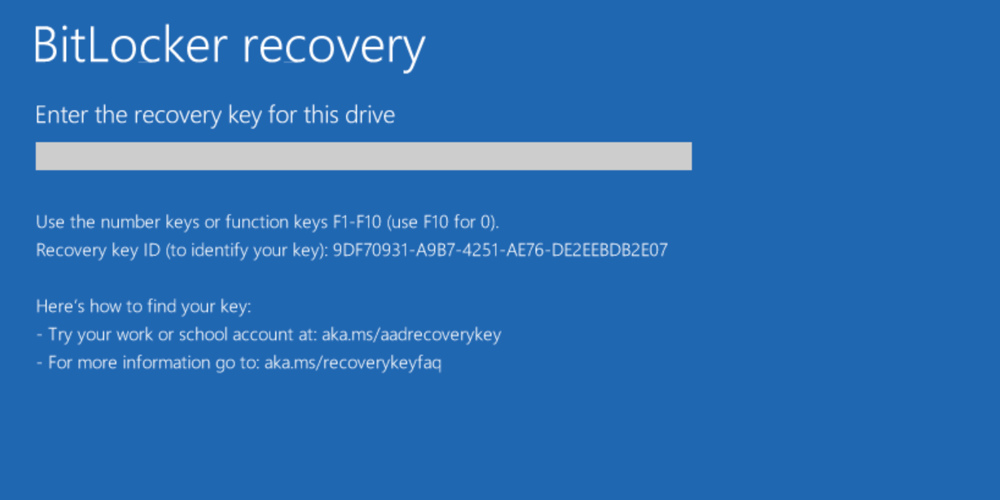

Не хотелось бы в этой статье глубоко вдаваться в подробности механизма шифрования BitLocker (о нем можно прочитать, например, здесь. В двух словах: именно ключ восстановления доступа поможет тебе разблокировать накопитель, если модуль TPM по какой‑то причине решит не отдавать системе ключ.

В каких случаях TPM может «зажать» ключ? В принципе, это может произойти после любого обновления прошивки либо BIOS самого компьютера или любого подключенного устройства (кроме USB). Еще при изменении аппаратной конфигурации (установил новую видеокарту), при обновлении Windows или одного из драйверов, участвующих в цепочке загрузки. Если такое событие произойдет, то цепочка загрузки нарушится (не совпадут вычисленные в регистрах PCR контрольные суммы) и TPM не отдаст операционной системе ключ, который нужен для разблокировки диска. Как результат — при загрузке система попросит ввести код восстановления доступа.

Поскольку при использовании TPM другого метода разблокировки диска по умолчанию не предусмотрено, ключ восстановления доступа остается единственным способом получить доступ к данным.

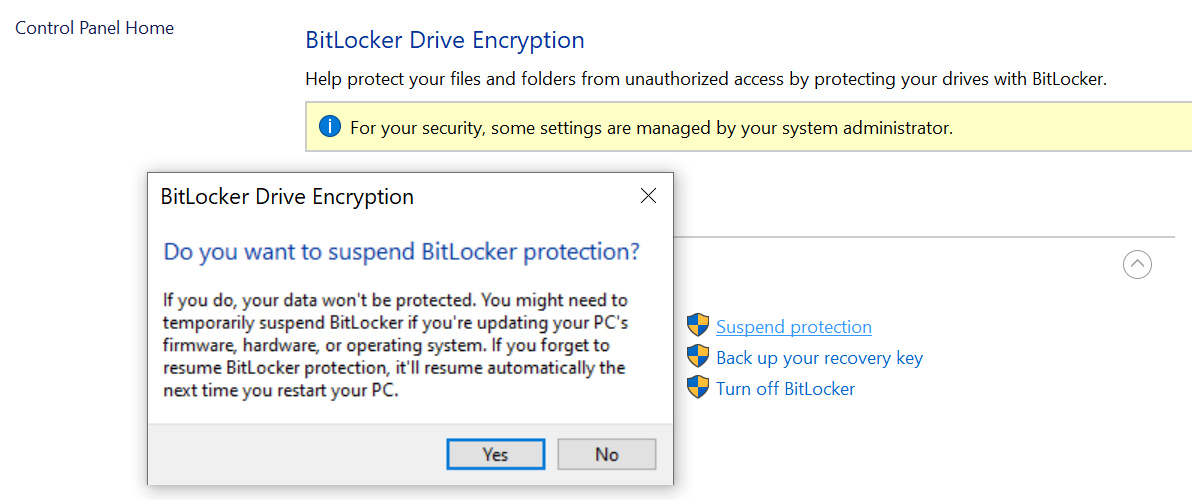

Почему же этого не происходит каждый раз, когда ты обновляешь ОС через Windows Update? Дело в том, что система знает об этой особенности BitLocker и на время установки отключает защиту. Ровно то же самое ты можешь проделать вручную, воспользовавшись командой Suspend protection .

После этого ты можешь спокойно обновить BIOS, заменить видеокарту или обновить прошивку одного из устройств. После перезагрузки система вычислит новую цепочку загрузки, которая будет считаться доверенной, а шифрование автоматически включится.

Какие есть риски при шифровании BitLocker с использованием TPM

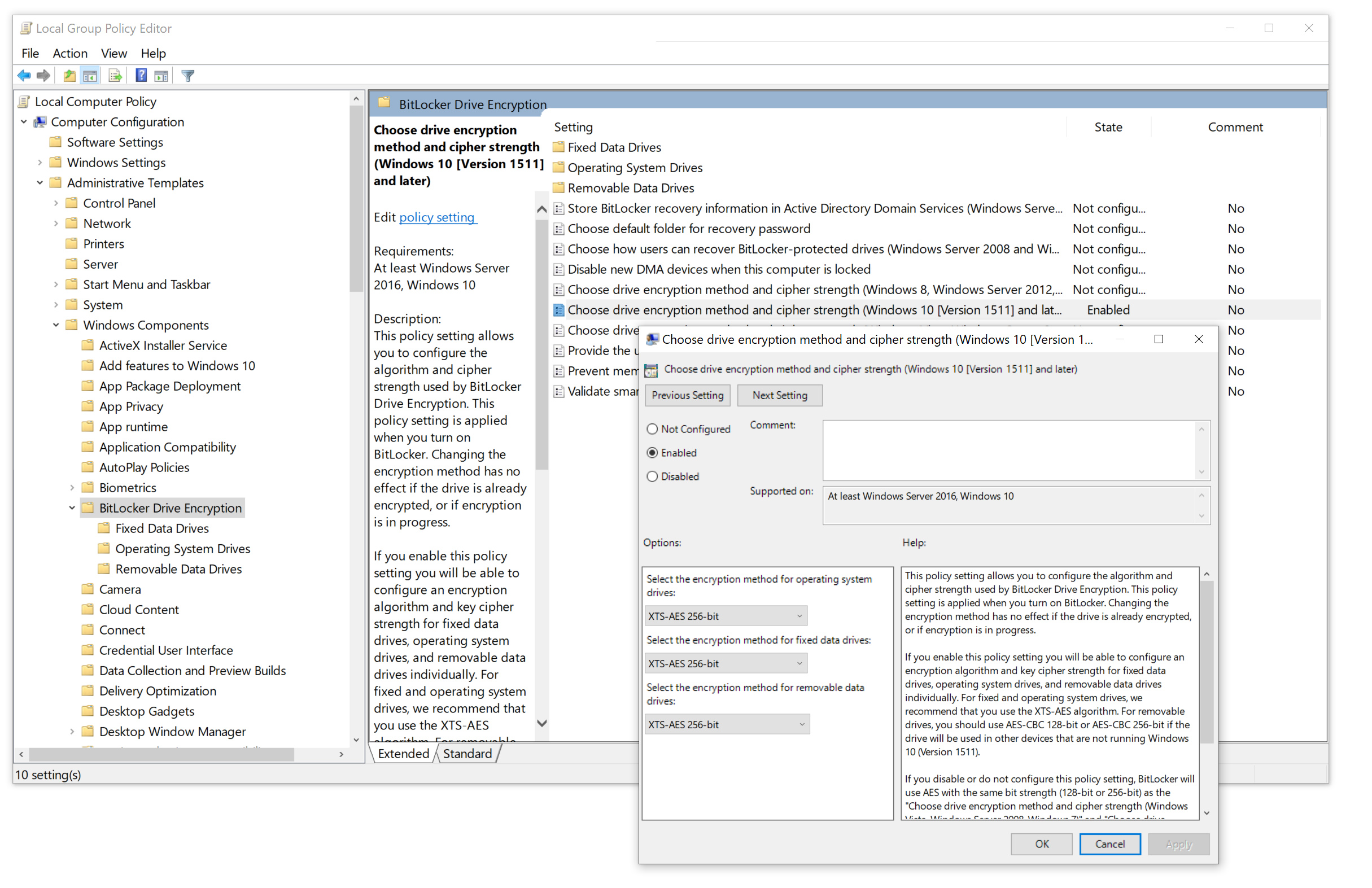

Шифрование BitLocker достаточно надежно, хотя использующийся 128-битный ключ вызывает некоторые сомнения в контексте потенциальной уязвимости для квантовых компьютеров. Если тебя это беспокоит — включи 256-битное шифрование в настройках групповых политик, как показано на скриншоте. Сделать это необходимо до того, как диск будет зашифрован; настройка не влияет на уже созданные зашифрованные диски.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Олег Афонин

Эксперт по мобильной криминалистике компании «Элкомсофт»

Стоит ли включать шифрование в Windows 10

В Windows 10 встроена бесплатная система шифрования BitLocker. Она доступна всем пользователям Pro-версии. Но вот насколько необходима эта защита и в каких случаях она помогает?

Что это такое?

Это встроенная в Windows система, которая может зашифровать ваши диски, чтобы защитить данных на них.

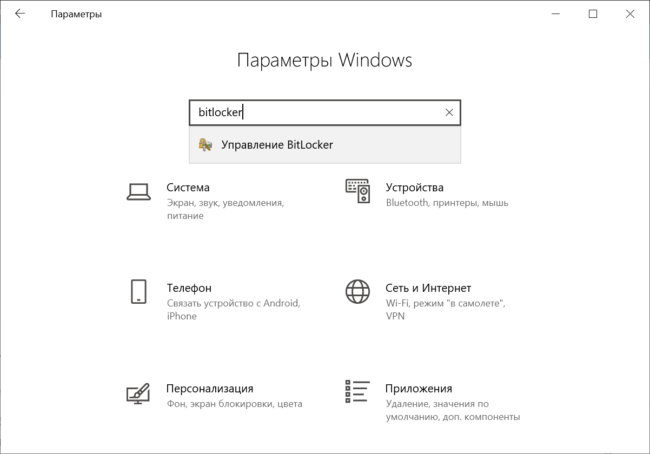

В настройках операционной системы введите BitLocker в поисковой строке, чтобы перейти к ее настройке.

В каких случаях она поможет?

Система шифрует все данные на выбранных дисках, так что в случае, если ваш компьютер украдут, злоумышленники не смогут получить доступ к данным на нем. По сути, для них это будет набор нулей и единичек, которые они не смогут расшифровать без специального пароля.

Стоит ли использовать ее на домашнем ПК?

По большому счету, данный инструмент стоит использовать везде, где есть важные конфиденциальные данные. Если же вы используете ПК только для просмотра фильмов, прослушивания музыки и ничего ценного для вас на нем нет, то можно и не активировать данный механизм защиты.

Когда BitLocker бесполезен?

В тот момент, когда вы включили устройство, вошли в свою учетную запись на нем, вы расшифровали данные. Так что если злоумышленник проберется к вашему ПК в тот момент, когда вы отлучились и не заблокировали его, то он сможет открывать все ваши файлы, копировать их или удалять.

Посему при использовании BitLocker важно блокировать ПК каждый раз, когда вы отходите покурить, в туалет или налить чаю.

Быстро заблокировать компьютер можно комбинацией Win-L на клавиатуре.

В тот момент, когда вы пользуетесь Windows, данные на нем не зашифрованы. Это значит:

1. Любой человек, который подойдет к незаблокированному компьютеру в ваше отсутствие сможет получить доступ ко всем вашим секретам.

2. Любой процесс, который будет запущен во время вашей работы получит полный доступ к вашим тайнам.

Потому не стоит полагаться на эту защиту, как панацею. Она работает тогда, когда ваш компьютер выключен и защищает от доступа к данным при краже устройства.

Понравилась статья? Поделитесь!

Читайте также:

- Защищаем телефон: разрешения приложений в Android 6 и выше

- Почему опасно хранить файлы за пределами «Документов»

- Что случилось после месяца активного использования Windows 10

- Бесплатное обновление до Windows 10 для пользователей Windows 7 SP1 и 8.1

- 5 мифов и правдивых высказываний про Windows 10

При подготовке материала использовались источники:

https://learn.microsoft.com/ru-ru/windows/security/operating-system-security/data-protection/bitlocker/

https://xakep.ru/2022/04/28/windows-11-tpm/

https://myfreesoft.ru/stoit-li-vklyuchat-shifrovanie-v-windows-10.html

Онлайн Радио 24

Онлайн Радио 24